جزئیات جدید فاش میکند که هکرها چگونه ۳۵ افزونه گوگل کروم را به کنترل خود درآوردند.

جزئیات جدیدی در مورد یک کمپین فیشینگ منتشر شده که توسعهدهندگان افزونههای مرورگر کروم را هدف قرار داده و منجر به نفوذ در حداقل ۳۵ افزونه برای تزریق کدهای سرقت اطلاعات شده است، از جمله افزونههایی که توسط شرکت امنیت سایبری Cyberhaven توسعه داده شدهاند.

اگرچه گزارشهای اولیه بر افزونه امنیتمحور شرکت Cyberhaven متمرکز بودند، اما تحقیقات بعدی نشان دادند که همان کد در حداقل ۳۵ افزونه دیگر نیز تزریق شده است، که به طور جمعی حدود ۲,۶۰۰,۰۰۰ کاربر از آنها استفاده میکردند.

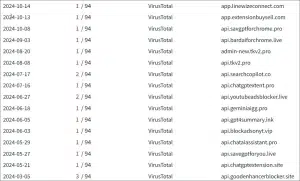

بر اساس گزارشهایی که توسط توسعهدهندگان هدف قرار گرفتهشده در لینکدین و گروههای گوگل منتشر شده است، کمپین اخیر حدوداً از ۵ دسامبر ۲۰۲۴ آغاز شده است. با این حال، زیردامنههای فرمان و کنترل (Command and Control) شناسایی شدهاند، به مارس ۲۰۲۴ بازمیگردند.

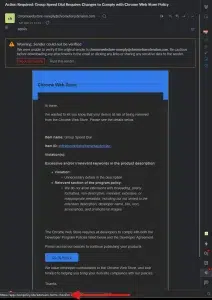

در پستی از گروه Chromium Extension در گوگل گروه ، آمده است که : من فقط میخواستم مردم را نسبت به یک ایمیل فیشینگ پیچیدهتر از معمول هشدار دهم که دریافت کردیم. این ایمیل به نقض سیاستهای افزونه کروم اشاره داشت و به این صورت نوشته شده بود: ‘جزئیات غیرضروری در توضیحات’.

لینکی که در این ایمیل قرار دارد، شبیه فروشگاه وب (Webstore) به نظر میرسد اما در واقع به یک وبسایت فیشینگ هدایت میشود که تلاش میکند کنترل افزونه کروم شما را به دست بگیرد و احتمالاً آن را با بدافزار بهروزرسانی کند.

زنجیره حمله فریبنده OAuth

این حمله با ارسال یک ایمیل فیشینگ به طور مستقیم به توسعهدهندگان افزونه کروم یا از طریق یک ایمیل پشتیبانی مرتبط با نام دامنه آنها آغاز میشود.

براساس ایمیلهای مشاهده شده، دامنههای زیر در این کمپین برای ارسال ایمیلهای فیشینگ استفاده شدهاند:

supportchromestore.com forextensions.com chromeforextension.com

ایمیل فیشینگ، که به نظر میرسد از طرف گوگل ارسال شده است، ادعا میکند که افزونه نقض سیاستهای فروشگاه وب کروم را مرتکب شده و در خطر حذف شدن است.

ما افزونههایی که دارای متاداده گمراهکننده، بد قالببندی شده، غیر توصیفی، بیربط، زیاد یا نامناسب باشند، از جمله اما نه محدود به توضیحات افزونه، نام توسعهدهنده، عنوان، آیکون، تصاویر اسکرینشات و تصاویر تبلیغاتی، مجاز نمیدانیم.

به طور مشخص، توسعهدهنده افزونه متقاعد میشود که توضیحات نرمافزار او حاوی اطلاعات گمراهکننده است و باید با سیاستهای فروشگاه وب کروم موافقت کند.

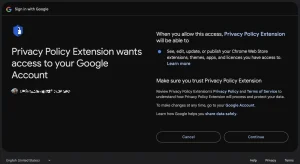

اگر توسعهدهنده بر روی دکمه ‘Go To Policy’ تعبیهشده کلیک کند تا بفهمد کدام قوانین را نقض کرده است، او به صفحه ورود قانونی در دامنه گوگل هدایت میشود که برای یک برنامه مخرب OAuth طراحی شده است.

این صفحه بخشی از جریان استاندارد تأیید هویت گوگل است که برای اعطای امن مجوزها به برنامههای ثالث جهت دسترسی به منابع خاص حساب گوگل طراحی شده است.

در آن پلتفرم، مهاجم یک برنامه مخرب OAuth به نام ‘Privacy Policy Extension’ را میزبانی کرده بود که از قربانی میخواست تا اجازه دهد افزونههای فروشگاه وب کروم را از طریق حساب کاربریاش مدیریت کند.

زمانی که شما این دسترسی را میدهید، Privacy Policy Extension قادر خواهد بود: مشاهده، ویرایش، بهروزرسانی یا منتشر کردن افزونهها، تمها، برنامهها و مجوزهایی که به آنها دسترسی دارید.

احراز هویت چندعاملی نتواست از حساب محافظت کند زیرا تاییدهای مستقیم در جریانهای تأیید هویت OAuth الزامی نیستند و این فرایند فرض میکند که کاربر به طور کامل از دامنه مجوزهایی که میدهد آگاه است.

Cyberhaven توضیح میدهد که : یک کارمند به طور تصادفی و بدون آگاهی، در یک فرایند استاندارد تأیید هویت به برنامه مخربی از یک شخص ثالث مجوز دسترسی داده است.

کارمند از حفاظت پیشرفته گوگل استفاده میکرد و احراز هویت چندعاملی (MFA) برای حساب او فعال بود. کارمند هیچ پیامی برای احراز هویت چندعاملی دریافت نکرد. مدارک شناسایی گوگل کارمند به خطر نیفتاده بودند.

زمانی که مهاجمان به حساب کاربری توسعهدهنده افزونه دسترسی پیدا کردند، افزونه را تغییر دادند تا دو فایل مخرب به نامهای ‘worker.js’ و ‘content.js’ را اضافه کنند، که حاوی کدی برای سرقت دادهها از حسابهای فیسبوک بودند.

سپس افزونه هکشده به عنوان یک نسخه ‘جدید’ در فروشگاه وب کروم منتشر شد.

در حالی که Extension Total تعداد سی و پنج افزونه تحت تأثیر این کمپین فیشینگ را ردیابی میکند، شاخصهای خطر (IOCs) حمله نشان میدهند که تعداد بسیار بیشتری هدف قرار گرفتهاند.

بر اساس گفتههای VirusTotal، مهاجمان دامنههایی را برای افزونههای هدفگذاریشده پیشثبت کردند، حتی اگر قربانیان به حمله فریب نخورده باشند.

در حالی که بیشتر دامنهها در نوامبر و دسامبر ساخته شده بودند، BleepingComputer کشف کرد که مهاجمان در مارس ۲۰۲۴ این حمله را آزمایش میکردند.

هدف قرار دادن حسابهای تجاری Facebook

تحلیل دستگاههای هکشده نشان داد که مهاجمان به دنبال حسابهای فیسبوک کاربران افزونههای آلوده بودند.

به طور خاص، کد سرقت داده تلاش کرد تا شناسه فیسبوک کاربر، توکن دسترسی، اطلاعات حساب، اطلاعات حساب تبلیغاتی و حسابهای تجاری را به سرقت ببرد.

علاوه بر این، کد مخرب یک شنونده رویداد کلیک ماوس را به طور خاص برای تعاملات قربانی در سایت Facebook.com اضافه کرد و به دنبال تصاویری از کدهای QR مربوط به مکانیزمهای احراز هویت دو مرحلهای یا CAPTCHA این پلتفرم بود.

هدف این اقدام دور زدن حفاظتهای احراز هویت دو مرحلهای (۲FA) بر روی حساب فیسبوک و اجازه دادن به مهاجمان برای هک کردن آن بود.

اطلاعات سرقتشده همراه با کوکیهای فیسبوک، رشته شناسه کاربر (user agent string)، شناسه فیسبوک، رویدادهای کلیک ماوس و به صورت فشرده شده به سرور فرمان و کنترل (C2) مهاجم ارسال میشد.

مهاجمان از طریق مسیرهای مختلف حمله، حسابهای تجاری فیسبوک را هدف قرار دادهاند تا پرداختهای مستقیم از کارت اعتباری قربانی به حساب خود انجام دهند، کمپینهای اطلاعات نادرست یا فیشینگ را در پلتفرم رسانه اجتماعی اجرا کنند، یا دسترسی خود را با فروش آن به دیگران بهعنوان یک منبع درآمد استفاده کنند.