بدافزار جدید اندروید Wpeeper پشت سایت های وردپرس هک شده

یک بدافزار جدید در اندروید به نام “Wpeeper” در حداقل دو فروشگاه برنامه غیررسمی مشاهده شده است. این فروشگاه شبیه به فروشگاه App Uptodown، که یک فروشگاه محبوب برای دانلود برنامه های اندرویدی می باشد که بیش از ۲۲۰ میلیون دانلود داشته است.

Wpeeper به دلیل استفاده جدید از سایتهای وردپرس در معرض خطر برای عمل به عنوان زامبی برای سرورهای مرکز فرمان و کنترل واقعی خود (C2) عمل میکند.

بدافزار اندروید در ۱۸ آوریل ۲۰۲۴ توسط تیم XLab QAX در حین بررسی یک فایل ELF که قبلاً ناشناخته در فایلهای APK (فایلهای بسته اندروید) تعبیه شده بود، کشف شد که در Virus Total هیچ شناسایی از آن وجود نداشت.

تحلیلگران گزارش می دهند که این فعالیت به طور ناگهانی در ۲۲ آوریل متوقف شد، احتمالاً به عنوان بخشی از یک تصمیم استراتژیک این بدافزار برای عدم شناسایی توسط سیستم های امنیتی می باشد.

بر اساس دادههای Google و Passive DNS، XLab استنباط کرد که Wpeeper در زمان کشف هزاران دستگاه را آلوده کرده بود، اما مقیاس واقعی عملیات ناشناخته باقی مانده است.

سوء استفاده از وردپرس به عنوان یک C2

سیستم ارتباطی جدید Wpeeper به گونهای طراحی شده است که از سایتهای وردپرس در معرض خطر برای پنهان کردن سرورهای c2 واقعی خود استفاده می کند . هر دستوری که از C2 به رباتها ارسال میشود از طریق آن سایتها ارسال میشود، و علاوه بر این، با رمزنگاری AES باعث می شود که به سختی شناسایی شود.

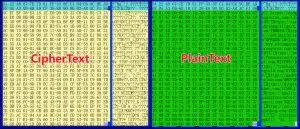

نمونه تحلیل کد این بدافزار را مشاهده میکنید :

Wpeeper میتواند سرورهای C2 خود را بهصورت پویا از طریق دریافت یک فرمان مرتبط بهروزرسانی کند، بنابراین اگر یک سایت وردپرس پاک شود، نقاط انتقال جدید در سایتهای مختلف میتواند به باتنت ارسال شود.

استفاده از چندین سایت در معرض خطر در میزبانها و مکانهای مختلف، انعطافپذیری را به مکانیسم C2 اضافه میکند، و خاموش کردن عملیات یا حتی اختلال در تبادل دادهها در یک دستگاه اندرویدی آلوده را دشوار میکند.

قابلیت های بدافزار

عملکرد اصلی Wpeeper برای سرقت داده می باشد برخی دستورات پشتیبانی شده در بدافزار عبارتند از:

۱- اطلاعات دقیق دستگاه آلوده مانند مشخصات سخت افزاری و جزئیات سیستم عامل

۲- لیستی از تمامی برنامه های نصب شده روی دستگاه

۳- آدرس های سرور C2 جدید را برای به روز رسانی لیست منابع دستوری ربات

۴- فرکانس ارتباط با سرور C2

۵ – دریافت یک کلید عمومی جدید برای تأیید امضای فرمان

۶- دانلود فایل های دلخواه از سرور c2

۷- بازیابی اطلاعات مربوط به فایل های ذخیره شده در دستگاه

۸ – جمع آوری اطلاعات در مورد دایرکتوری های خاص روی دستگاه

۹ – اجرای دستورات در شل دستگاه

۱۰ – دانلود و اجرای یک فایل

و…

از آنجایی که بدافزار Wpeeper و انگیزه های آن ناشناخته هستند نحوه استفاده از داده های سرقت شده مشخص نیست اما خطرات احتمالی شامل سرقت حساب، نفوذ شبکه، جمعآوری اطلاعات، سرقت هویت و کلاهبرداری مالی است.

برای جلوگیری از خطراتی مانند Wpeeper، توصیه میشود فقط برنامههایی را از فروشگاه برنامه رسمی اندروید، Google Play نصب کنید و مطمئن شوید که ابزار ضد بدافزار داخلی سیستمعامل، Play Protect، در دستگاه شما فعال است.