اکسپلویت PoC برای RCE zero-day در روترهای D-Link EXO AX4800

روتر D-Link EXO AX4800 (DIR-X4860) نسبت به اجرای دستورات احراز هویت نشده از راه دور آسیب پذیر است که می تواند منجر به گرفتن دسترسی کامل دستگاه توسط مهاجمان با دسترسی به پورت HNAP شود.

روتر D-Link DIR-X4860 یک روتر Wi-Fi 6 با کارایی بالا است که میتواند تا سرعت ۴۸۰۰ مگابیت در ثانیه و ویژگیهای پیشرفتهای مانند OFDMA، MU-MIMO و BSS Coloring کار کند که این ویژگی هاکارایی را افزایش داده و تداخل را کاهش می دهند.

این دستگاه به ویژه در کانادا محبوب است و طبق وب سایت D-Link در بازار جهانی فروخته می شود و هنوز به طور فعال توسط فروشنده پشتیبانی می شود.

، تیمSSD Secure Disclosure متشکل از محققان اعلام کرده اند که نقصهایی را در دستگاههای DIR-X4860 که آخرین نسخه سیستمافزار، DIRX4860A1_FWV1.04B03 را اجرا میکنند، کشف کردهاند، که اجرای فرمان از راه دور تأیید نشده (RCE) را فعال میکند.

در این بیانیه آمده است: «آسیبپذیریهای امنیتی در DIR-X4860 به کاربرانی کهاحراز هویت نشده اند اجازه میدهد که از راه دور که بتوانند به پورت HNAP دسترسی داشته باشند، و سطح دسترسی خود را بالاتر ببرند و همچنین دستورات را به صورت روت اجرا کنند.».

“با ترکیب یک دور زدن احراز هویت با اجرای دستور، دستگاه می تواند به طور کامل در معرض خطر قرار گیرد.”

دسترسی به پورت پروتکل مدیریت شبکه خانگی (HNAP) در روتر D-Link DIR-X4860 در اکثر موارد نسبتاً ساده است، زیرا معمولاً HTTP (پورت ۸۰) یا HTTPS (پورت ۴۴۳) از طریق رابط مدیریت از راه دور روتر قابل دسترسی است.

فرآیند بهره برداری

تحلیلگران SSD دستورالعملهای بهرهبرداری گام به گام را برای مسائلی که کشف کردهاند به اشتراک گذاشتهاند و یک اکسپلویت برای اثبات (PoC) را اکنون در دسترس عموم قرار دادهاند.

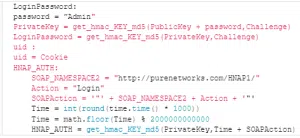

این حمله با یک درخواست ورود به سیستم HNAP به رابط مدیریت روتر آغاز می شود که شامل پارامتری به نام “PrivateLogin” تنظیم شده روی “نام کاربری” و نام کاربری “Admin” است.

روتر با یک چالش، یک کوکی و یک کلید عمومی پاسخ می دهد و این مقادیر برای ایجاد رمز ورود معتبر برای حساب “Admin” استفاده می شود.

یک درخواست ورود به سیستم با هدر HNAP_AUTH و کلمه عبور Login ایجاد شده به دستگاه مورد نظر ارسال میشود که اساساً احراز هویت را دور میزند.

با دسترسی احراز هویت شده، مهاجم از طریق یک درخواست طراحی شده خاص، از آسیب پذیری تزریق کد در تابع ‘SetVirtualServerSettings’ سوء استفاده می کند.

تابع آسیبپذیر «SetVirtualServerSettings» پارامتر «LocalIPAddress» را بدون پاکسازی مناسب پردازش میکند و به فرمان تزریقشده اجازه میدهد تا در پشت زمینه سیستمعامل روتر اجرا شود.

SSD میگوید طی ۳۰ روز گذشته سه بار با D-Link تماس گرفته است تا یافتههای خود را با سازنده روتر در میان بگذارد، اما تمام تلاشها برای اطلاعرسانی به آنها ناموفق بوده است و نقصها در حال حاضر برطرف نشده است.

تا زمانی که یک بهروزرسانیfirmware امنیتی در دسترس قرار نگیرد، کاربران DIR-X4860 باید رابط مدیریت دسترسی از راه دور دستگاه را غیرفعال کنند تا از سوءاستفاده جلوگیری شود.