گروههای Ransomware به حملات هدفمند علیه سرورهای Microsoft SharePoint پیوستند.

گروههای Ransomware اخیراً به مجموعهای از حملات فعال پیوستهاند که یک زنجیره آسیبپذیری در Microsoft SharePoint را هدف قرار داده و بخشی از یک کمپین گستردهتر بهرهبرداری است که تاکنون منجر به نفوذ به دستکم ۱۴۸ سازمان در سراسر جهان شده است.

محققان امنیتی در تیم Unit 42 از شرکت Palo Alto Networks موفق به شناسایی گونهای از باجافزار ۴L4MD4R شدهاند که بر پایه کد متنباز Mauri870 توسعه یافته است. این کشف در جریان بررسی حوادث مرتبط با زنجیره آسیبپذیری SharePoint که با نام “ToolShell” شناخته میشود، انجام شده است.

باجافزار مذکور در تاریخ ۲۷ ژوئیه شناسایی شد؛ زمانی که یک لودر بدافزار کشف شد که وظیفه داشت باجافزار را از دامنه theinnovationfactory[.]it (با IP آدرس ۱۴۵٫۲۳۹٫۹۷[.]۲۰۶) دانلود و اجرا کند. این لودر پس از یک تلاش ناموفق برای بهرهبرداری شناسایی شد که شامل اجرای دستورات مخرب PowerShell جهت غیرفعالسازی قابلیتهای نظارت امنیتی در سیستم هدف بود.

Unit 42 اعلام کرد: «تحلیل پیلود ۴L4MD4R نشان داد که این نمونه بهصورت UPX فشردهسازی شده و با زبان GoLang نوشته شده است. پس از اجرا، پیلود در حافظه، یک بارِ رمزنگاریشده با الگوریتم AES را رمزگشایی کرده، حافظهای را برای بارگذاری فایل PE رمزگشاییشده اختصاص میدهد و یک Thread جدید برای اجرای آن ایجاد میکند.»

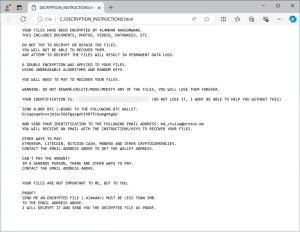

باجافزار ۴L4MD4R فایلهای سیستم آلوده را رمزگذاری کرده و در ازای بازیابی آنها، مبلغ ۰٫۰۰۵ بیتکوین درخواست میکند. همچنین فایلهای رمزگذاریشده و یادداشتهای باجخواهی بر روی سیستم قربانی تولید میشوند.

Microsoft و Google نیز حملات ToolShell را به بازیگران تهدید وابسته به دولت چین نسبت دادهاند. پژوهشگران امنیتی Microsoft سه گروه مجزای هکری تحت حمایت دولت چین را شناسایی کردهاند: Linen Typhoon، Violet Typhoon و Storm-2603.

تا این لحظه، اهداف برجسته بسیاری در این کمپین فعال مورد نفوذ قرار گرفتهاند، از جمله سازمان ملی امنیت هستهای ایالات متحده (U.S. National Nuclear Security Administration)، وزارت آموزش آمریکا، اداره درآمد ایالت فلوریدا، مجلس عمومی رود آیلند، و همچنین شبکههای دولتی در اروپا و خاورمیانه.

Microsoft اعلام کرد: «ما دو بازیگر دولتی چینی با نامهای Linen Typhoon و Violet Typhoon را مشاهده کردهایم که در حال بهرهبرداری از این آسیبپذیریها در سرورهای SharePoint قابل دسترس از اینترنت هستند. همچنین بازیگر تهدید دیگری با منشأ چینی، با شناسه Storm-2603، نیز در حال سوءاستفاده از همین آسیبپذیریها است. بررسیها درباره سایر مهاجمان احتمالی که از این آسیبپذیریها بهرهبرداری کردهاند، همچنان ادامه دارد.»

شرکت امنیت سایبری هلندی Eye Security نخستینبار بهرهبرداری از ToolShell را در حملات روز صفر علیه آسیبپذیریهای CVE-2025-49706 و CVE-2025-49704 شناسایی کرد. این شرکت در ابتدا ۵۴ سازمان قربانی را شناسایی کرد که شامل نهادهای دولتی و شرکتهای چندملیتی بودند. شرکت Check Point Research نیز نشانههایی از بهرهبرداری را که به تاریخ ۷ ژوئیه بازمیگردد، کشف کرد؛ این حملات سازمانهای دولتی، مخابراتی و فناوری را در آمریکای شمالی و اروپای غربی هدف قرار داده بودند.

Microsoft دو آسیبپذیری مذکور را در بهروزرسانیهای امنیتی ماه ژوئیه ۲۰۲۵ (Patch Tuesday) اصلاح کرده و برای حملات روز صفر که حتی سرورهای SharePoint بهروزشده را تحت تأثیر قرار دادهاند، دو شناسه جدید CVE با عناوین CVE-2025-53770 و CVE-2025-53771 اختصاص داده است.

Piet Kerkhofs، مدیر ارشد فناوری در Eye Security، به وبسایت BleepingComputer گفته است که دامنه واقعی این حملات بسیار فراتر از برآوردهای اولیه است؛ دادههای این شرکت نشان میدهد که مهاجمان دستکم ۴۰۰ سرور را در شبکههای متعلق به حداقل ۱۴۸ سازمان آلوده کردهاند، که بسیاری از آنها برای مدتهای طولانی در معرض نفوذ بودهاند.

سازمان Cybersecurity and Infrastructure Security Agency (CISA) نیز آسیبپذیری CVE-2025-53770 از نوع remote code execution، که بخشی از زنجیره بهرهبرداری ToolShell محسوب میشود، را به فهرست رسمی آسیبپذیریهای مورد بهرهبرداری خود افزوده و از تمامی نهادهای فدرال خواسته است ظرف ۲۴ ساعت، سیستمهای خود را ایمنسازی کنند.