فعالیت مخرب در ۸۰ درصد موارد پیش از کشف آسیبپذیری رخ میدهد

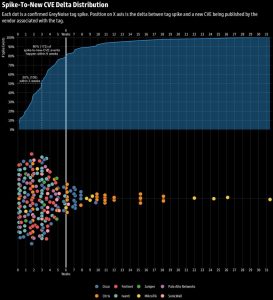

پژوهشگران دریافتند که در حدود ۸۰٪ موارد، افزایش ناگهانی فعالیتهای مخرب مانند network reconnaissance، targeted scanning و تلاشهای brute-forcing که دستگاههای edge networking را هدف قرار میدهند، پیشدرآمدی برای افشای آسیبپذیریهای امنیتی جدید (CVEs) ظرف شش هفته بعد است.

این موضوع توسط شرکت GreyNoise، فعال در حوزه پایش تهدیدات، کشف شده است. این شرکت اعلام کرده این رویدادها تصادفی نیستند، بلکه الگوهایی قابل تکرار و از نظر آماری معنادار دارند.

GreyNoise این تحلیل را بر اساس دادههای Global Observation Grid (GOG) خود از سپتامبر ۲۰۲۴ انجام داده و برای جلوگیری از سوگیری آماری، آستانههای آماری مشخصی را برای غربالگری دادهها اعمال کرده است.

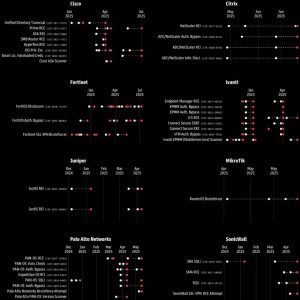

پس از حذف دادههای پرسروصدا، مبهم و کمکیفیت، ۲۱۶ رویداد بهعنوان spike events واجد شرایط شناسایی شدند که به هشت فروشنده تجهیزات enterprise edge مرتبط بودند.

پژوهشگران توضیح دادند: «در میان ۲۱۶ رویداد بررسیشده، در ۵۰ درصد موارد ظرف سه هفته و در ۸۰ درصد موارد ظرف شش هفته، یک CVE جدید افشا شد.»

این همبستگی برای محصولات Ivanti، SonicWall، Palo Alto Networks و Fortinet قویتر بود و برای MikroTik، Citrix و Cisco ضعیفتر گزارش شد. عاملان تهدید تحت حمایت دولتها بارها این سیستمها را برای دسترسی اولیه و حفظ حضور مخرب هدف قرار دادهاند.

GreyNoise اعلام کرده است که در اغلب مواردی که این spikeهای فعالیت مخرب رخ میدهد، مهاجمان تلاش میکنند آسیبپذیریهای قدیمی و شناختهشده را اکسپلویت کنند.

پژوهشگران معتقدند این روند یا باعث کشف ضعفهای جدید میشود یا به شناسایی endpoints در معرض اینترنت کمک میکند که در مرحله بعدی حمله، با بهرهگیری از novel exploits هدف قرار میگیرند.

بهطور سنتی، مدافعان پس از انتشار یک CVE واکنش نشان میدهند، اما یافتههای GreyNoise نشان میدهد که رفتار مهاجمان میتواند یک شاخص پیشنگر باشد و بهعنوان ابزاری برای سازماندهی دفاع پیشگیرانه عمل کند.

این pre-disclosure spikes به مدافعان یک بازه زمانی میدهد تا آماده شوند، پایش را تقویت کنند و سامانهها را در برابر حملات احتمالی مقاوم کنند، حتی اگر بهروزرسانی امنیتی منتشر نشده باشد و هنوز مشخص نباشد کدام مؤلفه یا عملکرد سیستم هدف قرار گرفته است.

GreyNoise توصیه میکند که فعالیتهای scanning بهدقت رصد شود و origin IPs بلافاصله مسدود شوند تا مهاجمان از دسترسی به اطلاعات reconnaissance که معمولاً منجر به حملات واقعی میشود، محروم شوند.

پژوهشگران تأکید کردند که اسکن برای آسیبپذیریهای قدیمی در چنین مواردی طبیعی است؛ زیرا مهاجمان در تلاشاند داراییهای در معرض را شناسایی کنند. بنابراین، این اسکنها نباید بهعنوان تلاشهای ناموفق برای نفوذ به endpoints کاملاً وصلهشده نادیده گرفته شوند.

در تحولی مرتبط، Project Zero گوگل اعلام کرده است که از این پس ظرف یک هفته پس از کشف، اطلاعات اولیه درباره آسیبپذیریهای شناساییشده را بهصورت عمومی منتشر خواهد کرد. این اقدام به مدیران سیستم کمک میکند تا در حالی که فروشندگان در حال آمادهسازی وصله هستند، دفاعهای خود را تقویت کنند.

بر اساس سیاست جدید، Project Zero نام فروشنده/پروژه و محصول آسیبپذیر، زمان کشف و مهلت افشای نهایی (که همچنان ۹۰ روز باقی خواهد ماند) را اعلام خواهد کرد.

گوگل تأکید کرده است که بهدلیل عدم ارائه جزئیات فنی، proof-of-concept exploit یا هرگونه اطلاعاتی که ممکن است به مهاجمان کمک کند، این تغییر تأثیر منفی بر امنیت نخواهد داشت و در عوض به کاهش مشکل موسوم به patch gap کمک میکند.