انتشار ابزار ساخت باجافزار VanHelsing در یک انجمن هک و امنیت

گروه باجافزاری VanHelsing، که بهعنوان یک عملیات باجافزار بهعنوانسرویس (Ransomware-as-a-Service یا RaaS) فعالیت میکند، اخیراً کد منبع پنل همکاری ، وبلاگ افشای دادهها و ابزار encryptor builder برای سیستمعامل ویندوز را منتشر کرده است. این اقدام پس از آن صورت گرفت که یکی از توسعهدهندگان پیشین گروه تلاش کرد این ابزارها را در انجمن جرایم سایبری RAMP به فروش برساند.

عملیات VanHelsing در ماه مارس ۲۰۲۵ آغاز شد و باجافزار خود را با قابلیت هدف قرار دادن سیستمعاملهای Windows، Linux، BSD، ARM و ESXi تبلیغ کرده است.

از زمان آغاز فعالیت، این گروه موفقیتهایی را کسب کرده است؛ بهطوری که طبق اطلاعات منتشرشده توسط وبسایت Ransomware.live، تاکنون دستکم هشت قربانی شناختهشده توسط این گروه مورد حمله قرار گرفتهاند.

افشای کد منبع باجافزار VanHelsing در یک انجمن جرایم سایبری

ساعات اولیه صبح امروز، فردی با نام مستعار ‘th30c0der’ اقدام به فروش کد منبع مربوط به پنل همکاری و وبسایت افشای دادههای گروه باجافزاری VanHelsing در شبکه Tor، بههمراه ابزارهای ساخت رمزگذار (encryptor) برای سیستمعاملهای ویندوز و لینوکس کرد. قیمت درخواستی برای این بسته کامل، ۱۰ هزار دلار اعلام شده است.

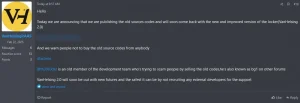

این فرد در انجمن سایبری RAMP نوشت:

«کد منبع باجافزار VanHelsing برای فروش: شامل کلیدهای Tor + پنل مدیریت وب + چت + فایلسرور + وبلاگ بههمراه پایگاهداده و همهچیز.»

طبق گزارش اولیه Emanuele De Lucia، گردانندگان عملیات باجافزار VanHelsing تصمیم گرفتند پیشدستی کرده و بهجای فروشنده، خودشان اقدام به انتشار عمومی کد منبع کنند. آنها در پستی در انجمن RAMP اعلام کردند که th30c0der یکی از توسعهدهندگان پیشین این گروه بوده که اکنون قصد فریب دیگران را داشته است.

گردانندگان VanHelsing در این پست نوشتند:

«امروز اعلام میکنیم که نسخه قدیمی کدهای منبع را منتشر میکنیم و بهزودی با نسخهای جدید و بهبودیافته از رمزگذار، با نام VanHelsing 2.0، بازخواهیم گشت.»

با این حال، دادههای افشاشده توسط گردانندگان VanHelsing کامل نیست و نسبت به آنچه th30c0der ادعا کرده در اختیار دارد، شامل موارد کمتری است؛ چراکه ابزار سازنده نسخه لینوکس و پایگاههای داده در این نسخه منتشرشده وجود ندارند—مواردی که میتوانستند برای نهادهای قضایی و پژوهشگران امنیت سایبری مفیدتر و تعیینکنندهتر باشند.

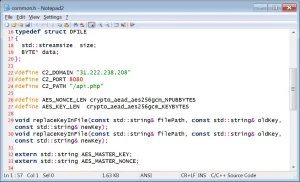

وبسایت BleepingComputer موفق به دریافت این کدهای افشاشده شده و تأیید کرده است که این بسته شامل ابزار معتبر ساخت رمزگذار برای ویندوز و کد منبع پنل همکاری و وبسایت افشای دادهها است.

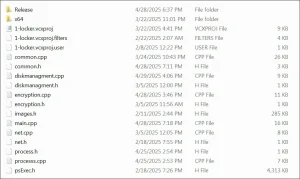

کد منبع ابزار سازنده (builder) وضعیت آشفتهای دارد؛ بهگونهای که فایلهای پروژه Visual Studio بهجای مسیرهای مرسوم، در پوشه “Release” قرار داده شدهاند—پوشهای که معمولاً برای نگهداری فایلهای اجرایی نهایی و خروجیهای کامپایلشده استفاده میشود.

اگرچه این ابزار بهطور کامل منتشر شده، استفاده از سازنده VanHelsing نیازمند اصلاحاتی خواهد بود؛ چراکه این ابزار برای دریافت دادههای موردنیاز در فرآیند ساخت، به پنل همکاری متصل میشود که پیشتر روی آدرس IP 31.222.238[.]208 میزبانی میشده است.

با این حال، افشای انجامشده شامل کد منبع پنل همکاری نیز هست—پنلی که میزبان نقطه پایانی api.php است. این موضوع بدان معناست که مهاجمان سایبری میتوانند با اعمال تغییراتی در کد یا اجرای نسخهای مجزا از این پنل، شرایط لازم برای عملکرد صحیح ابزار سازنده (builder) را فراهم کنند.

آرشیو منتشرشده همچنین شامل کد منبع رمزگذار ویندوز (Windows Encryptor) است؛ ابزاری که میتواند برای ساخت نسخهای مستقل از باجافزار مورد استفاده قرار گیرد. در کنار آن، ابزار رمزگشا (decryptor) و لودر (loader) نیز در این بسته وجود دارند.

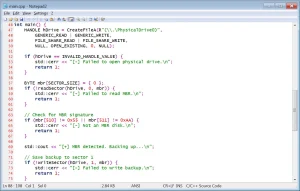

کد منبع فاششده همچنین نشان میدهد که مهاجمان سایبری در حال تلاش برای توسعه یک قفلکننده MBR (Master Boot Record) بودهاند؛ ابزاری که با جایگزینی رکورد راهانداز اصلی سیستم با یک bootloader سفارشی، پیام قفل را به نمایش میگذارد.

این افشا نخستین باری نیست که کد منبع یک باجافزار یا سازنده (Builder) آن بهصورت عمومی در فضای آنلاین منتشر میشود؛ اقدامی که به گروههای جدید باجافزار یا مهاجمان سایبری مستقل این امکان را میدهد تا بهسرعت حملات خود را آغاز کنند.

در ژوئن ۲۰۲۱، کد سازنده باجافزار Babuk افشا شد و به هر فردی اجازه داد تا رمزگذار (Encryptor) و رمزگشا (Decryptor) برای سیستمعاملهای Windows و VMware ESXi تولید کند. این افشا به یکی از پرکاربردترین ابزارها برای انجام حملات علیه سرورهای VMware ESXi تبدیل شده است.

در مارس ۲۰۲۲، عملیات باجافزار Conti دچار نقض داده شد و کد منبع آن نیز بهصورت عمومی منتشر گردید. مهاجمان دیگر بهسرعت از این کد در حملات خود بهرهبرداری کردند.

در سپتامبر ۲۰۲۲ نیز عملیات باجافزار LockBit با نشت داخلی مواجه شد؛ زمانی که یکی از توسعهدهندگان ناراضی، سازنده این باجافزار را افشا کرد. این ابزار نیز تاکنون بهطور گسترده توسط سایر مهاجمان مورد استفاده قرار گرفته است.