DevSecOps چیست ؟

DevSecOps چیست ؟

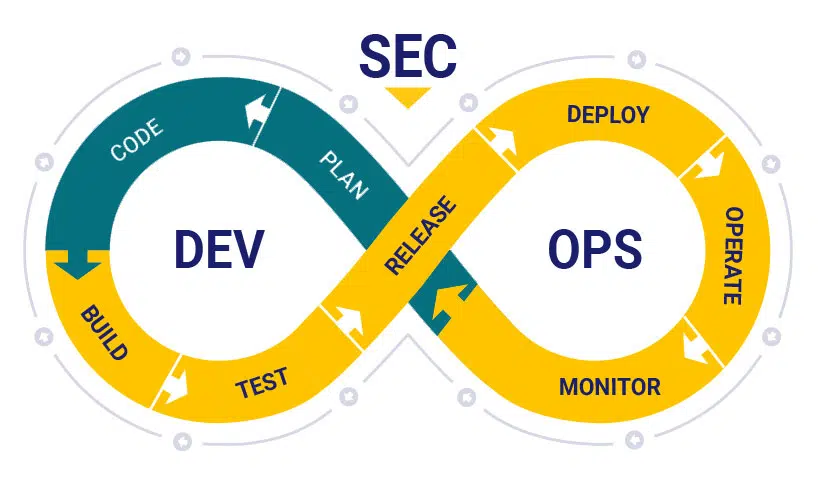

DevSecOps ترکیبی از کلمات development، security و operations است. این رویکرد به طراحی فرهنگ، اتوماسیون و پلتفرمهای کاری پرداخته و امنیت را به عنوان یک مسئولیت مشترک در کل چرخه عمر فناوری اطلاعات ادغام میکند. هدف اصلی آن ارتقاء همکاری میان تیمها و تضمین امنیت در هر مرحله از فرآیند توسعه است.

تفاوت DevOps و DevSecOps

DevOps صرفاً شامل تیمهای توسعه و عملیات نمیشود. اگر میخواهید به طور کامل از چابکی و واکنشپذیری رویکرد DevOps بهرهمند شوید، امنیت فناوری اطلاعات نیز باید نقش یکپارچهای در کل چرخه عمر اپلیکیشنها ایفا کند.

در گذشته، نقش امنیت به یک تیم خاص در مرحلهی پایانی توسعه محدود بود. این روش زمانی که چرخههای توسعه ماهها یا حتی سالها طول میکشید، مشکل چندانی ایجاد نمیکرد، اما آن دیگر مثل قبل نیست . DevOps موثر چرخههای توسعهی سریع و مکرر را تضمین میکند (گاهی در حد هفته یا روز)، اما شیوههای قدیمی امنیتی میتوانند حتی کارآمدترین پروژههای DevOps را نیز ناکارآمد کنند.

اکنون، در چارچوب همکاری DevOps ، امنیت به عنوان یک مسئولیت مشترک از ابتدا تا انتها یکپارچه شده است. این طرز فکری است که به قدری اهمیت دارد که برخی را به ایجاد اصطلاح «DevSecOps» سوق داده تا بر نیاز به پایهریزی امنیت در ابتکارات DevOps تأکید کنند.

DevSecOps به معنای در نظر گرفتن امنیت برنامهها و زیرساختها از همان ابتدا است. این رویکرد همچنین شامل خودکارسازی برخی از دروازههای امنیتی میشود تا روند کاری DevOps کند نشود. انتخاب ابزارهای مناسب برای ادغام مداوم امنیت، مانند توافق بر سر محیط توسعه یکپارچه (IDE) با قابلیتهای امنیتی، میتواند به تحقق این اهداف کمک کند. با این حال، امنیت مؤثر در DevOps به چیزی بیشتر از ابزارهای جدید نیاز دارد؛ این رویکرد بر تغییرات فرهنگی DevOps تکیه میکند تا کار تیمهای امنیتی را هر چه زودتر در فرآیند وارد کند، نه در مراحل پایانی.

این رویکرد که به اولویتبندی امنیت از اولین مراحل برنامهریزی و توسعه تا زمان اجرا میپردازد، اغلب به عنوان «امنیت شیفت چپ و شیفت راست» شناخته میشود. پیادهسازی و خودکارسازی DevSecOps با رویکرد شیفت چپ، محافظهایی دوستانه برای توسعهدهنده ایجاد میکند که میتواند خطاهای کاربری را در مراحل ساخت و استقرار کاهش دهد و از بارهای کاری در زمان اجرا محافظت کند. شیفت راست به معنای ادامهی فرآیندهای تست، تضمین کیفیت و ارزیابی عملکرد در یک محیط پس از تولید است.

اصول اصلی DevSecOps چیست ؟

اصول اصلی DevSecOps به منظور یکپارچهسازی امنیت در کل چرخه عمر توسعه و عملیات، بر اساس راهبردهای زیر بنا شدهاند:

- امنیت از ابتدا تا انتها (End-to-End Security)

امنیت باید در هر مرحله از توسعه تا استقرار، و حتی پس از آن، مورد توجه قرار گیرد. این به معنای تمرکز بر امنیت از مراحل اولیه کدنویسی (شیفت چپ) تا نظارت مداوم بر برنامه پس از استقرار (شیفت راست) است.

- خودکارسازی امنیت (Automated Security)

DevSecOps بر خودکارسازی فرآیندهای امنیتی تاکید دارد تا زمانبندی و سرعت DevOps مختل نشود. ابزارهای خودکارسازی برای اسکن آسیبپذیریها، تحلیل کد و تست امنیتی میتوانند به توسعهدهندگان کمک کنند تا به طور مداوم امنیت را بررسی کنند و خطاها را به سرعت شناسایی و رفع نمایند.

- اصل حداقل دسترسی (Least Privilege Principle)

هر سرویس و کاربر باید کمترین سطح دسترسی ممکن را داشته باشد تا در صورت نفوذ، میزان خسارات کاهش یابد. این اصل به تیمها کمک میکند تا امنیت را در سطوح مختلف سرویسها و کاربران حفظ کنند.

- شفافیت و اشتراکگذاری اطلاعات (Transparency and Shared Responsibility)

DevSecOps تاکید بر مسئولیت مشترک همه تیمها، از جمله تیمهای توسعه، عملیات و امنیت دارد. این امر نیازمند شفافیت و به اشتراکگذاری اطلاعات و دادههای امنیتی است تا همهی اعضا بتوانند به صورت هماهنگ در جهت امنیت تلاش کنند.

- پیشگیری از بروز آسیبها (Proactive Security)

DevSecOps تلاش میکند که با پیشبینی و شناسایی تهدیدها در مراحل ابتدایی، از بروز مشکلات امنیتی جلوگیری کند. این شامل اسکن مداوم کد و شناسایی آسیبپذیریها در زنجیره تأمین نرمافزار (مانند اجزای متنباز) میشود.

- مدیریت و کنترل دسترسیها (Identity and Access Management)

DevSecOps بر متمرکزسازی مدیریت هویت و کنترل دسترسی تاکید دارد تا اطمینان حاصل شود که تنها افراد مجاز به بخشهای حساس سیستم دسترسی دارند. این کنترلها شامل احراز هویت چندعاملی و نظارت بر دسترسیهاست.

- توجه به امنیت در زنجیره تامین نرمافزار (Supply Chain Security)

با افزایش استفاده از کتابخانهها و بستههای خارجی، امنیت در زنجیره تأمین نرمافزار اهمیت بیشتری پیدا کرده است. شناسایی و ارزیابی امنیت اجزای خارجی و متنباز از اصول مهم DevSecOps محسوب میشود.

- بهروزرسانی و پچ خودکار (Automated Patching and Updates)

DevSecOps بر بهروزرسانی خودکار سیستمها و پچکردن آسیبپذیریهای شناختهشده تاکید دارد تا جلوی نفوذهای احتمالی گرفته شود. این کار با خودکارسازی این فرآیندها، امکان اصلاح سریعتر و کاهش خطاهای انسانی را فراهم میآورد.

- استفاده از APIهای امن و دروازههای API (Secure API Gateways)

استفاده از دروازههای امن API و روشهای رمزگذاری دادهها میان سرویسها، امنیت تعاملات بین سرویسها و کانتینرها را تقویت میکند و سطح حملات را کاهش میدهد.

- آموزش امنیتی برای تیمها (Security Training for Teams)

DevSecOps بر آموزشهای امنیتی برای همهی اعضای تیمها تاکید دارد. این آموزشها کمک میکنند که توسعهدهندگان و تیمهای دیگر، اصول امنیتی را در فرآیندهای روزانه خود در نظر بگیرند.

امنیت DevOps به صورت داخلی ایجاد شده است

چه آن را «DevOps» بنامید و چه «DevSecOps»، همواره ایدهآل این بوده که امنیت به عنوان بخشی جداییناپذیر از کل چرخه عمر برنامه گنجانده شود. DevSecOps به معنای امنیتی است که به صورت داخلی پیادهسازی شده، نه امنیتی که به عنوان یک لایه محافظ در اطراف برنامهها و دادهها عمل کند. اگر امنیت همچنان در پایان فرآیند توسعه باقی بماند، سازمانهایی که DevOps را اتخاذ میکنند ممکن است دوباره با چرخههای توسعه طولانیمدتی روبرو شوند که سعی در اجتناب از آن داشتند.

تا حدی، DevSecOps بر نیاز به دعوت از تیمها و شرکای امنیتی از آغاز ابتکارات DevOps تأکید دارد تا امنیت اطلاعات در ساختار گنجانده شده و برنامهای برای خودکارسازی امنیت تنظیم شود. این مفهوم بر اهمیت کمک به توسعهدهندگان برای برنامهنویسی با در نظر گرفتن امنیت تأکید میکند. این فرآیند شامل به اشتراکگذاری دیدگاهها، بازخورد و بینشهای تیمهای امنیتی در مورد تهدیدات شناختهشده، مانند تهدیدات داخلی یا بدافزارهای احتمالی است. DevSecOps همچنین بر شناسایی ریسکهای موجود در زنجیره تأمین نرمافزار تمرکز دارد و از همان مراحل اولیه چرخه عمر توسعه نرمافزار، بر امنیت اجزای نرمافزاری متنباز و وابستگیها تأکید میکند. برای موفقیت، یک رویکرد مؤثر DevSecOps ممکن است شامل آموزشهای جدید امنیتی برای توسعهدهندگان نیز باشد، چراکه در توسعه سنتی برنامهها، همیشه بر این موضوع تمرکز نمیشد.

امنیت داخلی دقیقاً چگونه است؟

برای شروع، یک استراتژی خوب DevSecOps شامل تعیین تحمل ریسک و انجام تحلیل ریسک/سود است. چه مقدار کنترلهای امنیتی برای یک برنامه خاص لازم است؟ سرعت عرضه به بازار برای برنامههای مختلف چقدر اهمیت دارد؟ خودکارسازی کارهای تکراری کلید DevSecOps است، زیرا انجام بررسیهای امنیتی به صورت دستی در فرآیند میتواند زمانبر باشد.

امنیت محیط و داده

استانداردسازی و خودکارسازی محیط: هر سرویس باید حداقل دسترسی ممکن را داشته باشد تا اتصالات و دسترسیهای غیرمجاز به حداقل برسد.

متمرکزسازی قابلیتهای هویت کاربر و کنترل دسترسی: کنترل دسترسی دقیق و مکانیزمهای احراز هویت متمرکز برای امنیت میکروسرویسها ضروری است، زیرا احراز هویت در چندین نقطه آغاز میشود.

ایزولهسازی کانتینرهای میزبان میکروسرویسها از یکدیگر و شبکه: این شامل دادهها در حین انتقال و در حالت ایستا میشود، چرا که هر دو میتوانند اهداف ارزشمندی برای مهاجمان باشند.

رمزگذاری دادهها بین برنامهها و سرویسها: یک پلتفرم ارکستراسیون کانتینر با ویژگیهای امنیتی یکپارچه، به کاهش احتمال دسترسی غیرمجاز کمک میکند.

استفاده از دروازههای امن API: APIهای ایمن، نظارت بیشتر بر مجوزدهی و مسیریابی را فراهم میکنند. با کاهش تعداد APIهای در معرض نمایش، سازمانها میتوانند سطح حملات را کاهش دهند.

امنیت فرآیند CI/CD در DevSecOps

امنیت فرآیند CI/CD در DevSecOps یکی از ارکان اساسی برای اطمینان از اینکه نرمافزارها بهطور ایمن و مطمئن توسعه یافته و استقرار مییابند، محسوب میشود. این فرآیند شامل پیوستگی بین توسعه (Continuous Integration)، تست (Continuous Testing) و استقرار (Continuous Deployment) نرمافزار است. در زیر، به بررسی ابعاد مختلف امنیت در فرآیند CI/CD میپردازیم:

- ادغام امنیت در فرآیند CI/CD

- ادغام مراحل امنیتی: برای اطمینان از امنیت در تمام مراحل، تستهای امنیتی باید در هر مرحله از CI/CD گنجانده شوند. این شامل:

- اسکن کد: استفاده از ابزارهای تحلیل ایستا (Static Analysis) در مرحله کدنویسی.

- تستهای نفوذ: انجام تستهای نفوذ خودکار در مراحل آمادهسازی.

- اسکن تصاویر کانتینر: بررسی تصاویر کانتینر برای آسیبپذیریهای شناختهشده پیش از استقرار.

- مدیریت وابستگیها

- کنترل و اسکن وابستگیها: بسیاری از پروژهها به کتابخانهها و بستههای مختلف وابسته هستند. استفاده از ابزارهایی مانند Snyk و WhiteSource برای شناسایی آسیبپذیریها در کتابخانههای مورد استفاده بسیار مهم است.

- مدیریت زنجیره تأمین نرمافزار: تضمین اینکه تمام مؤلفههای مورد استفاده در نرمافزار از منابع معتبر و مطمئن تأمین شدهاند.

- خودکارسازی امنیت

- خودکارسازی اسکنها: به جای انجام اسکنهای امنیتی بهصورت دستی، استفاده از ابزارهای خودکار مانند SonarQube و Aqua Security برای اسکن آسیبپذیریها و مشکلات امنیتی.

- بهروزرسانیهای خودکار: اطمینان از اینکه پچهای امنیتی بهطور خودکار در CI/CD پیادهسازی میشوند.

- تست امنیت در محیطهای مختلف

- تست در مراحل مختلف: به جای تمرکز فقط بر روی تست در مرحله تولید، اطمینان حاصل کنید که تستهای امنیتی در مراحل مختلف CI/CD (توسعه، آمادهسازی و تولید) انجام میشود.

- آزمایش امنیت در زمان اجرا: نظارت بر رفتار نرمافزار در زمان اجرا و شناسایی تهدیدات و آسیبپذیریها با استفاده از ابزارهای RASP (Runtime Application Self-Protection).

- پیکربندی امن و مدیریت دسترسی

- پیکربندی ایمن ابزارها: اطمینان از اینکه ابزارهای CI/CD مانند Jenkins و GitLab بهطور ایمن پیکربندی شده و دسترسیهای غیرمجاز محدود شدهاند.

- مدیریت هویت و دسترسی: استفاده از احراز هویت چندعاملی (MFA) و کنترلهای دسترسی برای اطمینان از اینکه فقط افراد مجاز به سیستمهای CI/CD دسترسی دارند.

- نظارت و تحلیل فعالیتها

- پایش فعالیتها: استفاده از ابزارهای SIEM برای نظارت بر فعالیتهای مشکوک در فرآیند CI/CD و شناسایی رفتارهای غیرعادی.

- تحلیل رویدادهای امنیتی: ثبت و تحلیل رویدادهای امنیتی به منظور شناسایی نقاط ضعف و اتخاذ اقدامات اصلاحی.

- مستندسازی و گزارشدهی

- ایجاد گزارشهای امنیتی: مستندسازی و ایجاد گزارشهای منظم از تستهای امنیتی و اقدامات انجامشده برای ارزیابی وضعیت امنیتی.

- ایجاد یک سوابق قابل ردیابی: اطمینان از اینکه تمام تغییرات و بهروزرسانیها بهطور مستند ثبت شده و قابل ردیابی هستند.

- آموزش و آگاهیسازی

- آموزش تیمهای توسعه: برگزاری دورههای آموزشی برای تیمهای توسعه و عملیات به منظور افزایش آگاهی آنها درباره بهترین شیوههای امنیتی.

- تشویق فرهنگ امنیتی: ایجاد فرهنگی که در آن امنیت به عنوان یک مسئولیت مشترک بین تمام اعضای تیمها تلقی شود.

- تست و اعتبارسنجی نرمافزار

- تست خودکار در چرخه CI/CD: انجام تستهای خودکار برای اعتبارسنجی کارکرد و امنیت نرمافزار پیش از استقرار.

- اعتبارسنجی تنظیمات و پیکربندیها: بررسی تنظیمات امنیتی و پیکربندیها در هر مرحله از فرآیند.

چالشها و مشکلات پیادهسازی DevSecOps

پیادهسازی DevSecOps در سازمانها میتواند بهبودهای قابل توجهی در امنیت، همکاری و کارایی ایجاد کند، اما این فرآیند همچنین با چالشها و مشکلاتی مواجه است. در ادامه، به بررسی این چالشها میپردازیم:

- تغییر فرهنگ سازمانی

- چالش: DevSecOps نیاز به تغییر در فرهنگ سازمانی دارد، جایی که تیمهای توسعه، عملیات و امنیت باید بهطور مشترک و با همکاری یکدیگر کار کنند. این تغییر فرهنگ ممکن است با مقاومت کارکنان مواجه شود.

- راهحل: آموزش و پرورش فرهنگ همکاری و برگزاری کارگاهها برای ایجاد درک مشترک از مزایای DevSecOps.

- عدم درک کافی از امنیت

- چالش: بسیاری از توسعهدهندگان و تیمهای عملیاتی ممکن است دانش کافی در مورد امنیت نرمافزار نداشته باشند و نتوانند اصول امنیتی را به درستی در فرآیند توسعه خود ادغام کنند.

- راهحل: برگزاری دورههای آموزشی و کارگاههای مرتبط با امنیت برای تیمهای توسعه و عملیات.

- پیچیدگی ابزارها و فناوریها

- چالش: با افزایش ابزارها و فناوریهای جدید، ادغام و پیکربندی صحیح آنها برای بهبود امنیت میتواند چالشبرانگیز باشد.

- راهحل: انتخاب ابزارهای یکپارچه و سادهتر که به راحتی با یکدیگر کار کنند و تیمها را در استفاده از آنها آموزش داد.

- تست و ارزیابی امنیتی مداوم

- چالش: اطمینان از اینکه تستهای امنیتی بهطور مداوم در فرآیند CI/CD انجام میشود و در صورت شناسایی آسیبپذیریها، واکنش مناسب صورت گیرد.

- راهحل: ایجاد فرآیندهای مستند برای انجام تستهای امنیتی و تجزیه و تحلیل نتایج آنها.

- مدیریت تغییرات و بهروزرسانیها

- چالش: با وجود تغییرات مداوم در نرمافزار، مدیریت پیکربندی و بهروزرسانیهای امنیتی میتواند دشوار باشد.

- راهحل: استفاده از ابزارهای خودکار برای مدیریت پیکربندی و بهروزرسانیهای امنیتی.

- کاهش سرعت توسعه

- چالش: برخی از تیمها نگران هستند که اضافه کردن مراحل امنیتی به فرآیند توسعه ممکن است سرعت توسعه را کاهش دهد.

- راهحل: آموزش تیمها در مورد چگونه میتوان مراحل امنیتی را بهصورت خودکار و کارآمد در فرآیند توسعه ادغام کرد.

- تعیین اولویتها

- چالش: ممکن است دشوار باشد که مشخص کنید کدام آسیبپذیریها و تهدیدات باید در اولویت قرار گیرند و چگونه میتوان منابع را بهینهتر تخصیص داد.

- راهحل: استفاده از ارزیابیهای ریسک برای تعیین اولویتهای امنیتی و تمرکز بر تهدیدات حیاتی.

- یکپارچهسازی با فرآیندهای موجود

- چالش: ادغام DevSecOps با فرآیندها و سیستمهای موجود در سازمان ممکن است پیچیده باشد و نیاز به تغییرات اساسی در سیستمها داشته باشد.

- راهحل: تحلیل دقیق فرآیندهای موجود و ایجاد برنامههای انتقال مناسب برای ادغام DevSecOps.

- مدیریت وابستگیها

- چالش: استفاده از کتابخانهها و مؤلفههای شخص ثالث میتواند خطرات امنیتی را افزایش دهد و مدیریت آنها نیاز به دقت و نظارت دارد.

- راهحل: پیادهسازی ابزارهای نظارت بر وابستگیها و اسکن آسیبپذیریها برای شناسایی و مدیریت مؤلفههای ناایمن.

- پشتیبانی از تیمهای مختلف

- چالش: هر تیم ممکن است ابزارها و فرآیندهای خاص خود را داشته باشد، که ممکن است باعث پیچیدگی در ادغام امنیت شود.

- راهحل: ایجاد یک استراتژی و خطمشی جامع برای استفاده از ابزارها و فرآیندهای یکپارچه بین تیمها.

منابع :

https://www.redhat.com/en/topics/devops/what-is-devsecops

https://aws.amazon.com/what-is/devsecops/