نسخههای جدید بدافزار Medusa به کاربران اندروید در هفت کشور حمله کردهاند.

تروجان بانکی Medusa برای اندروید پس از تقریباً یک سال غیبت که به کشورهای مختلفی مانند فرانسه، ایتالیا، ایالات متحده، کانادا، اسپانیا، بریتانیا و ترکیه حمله کرده بود، مجدد ظاهر شده است.

فعالیت جدید از ماه مه آغاز شده است که به مجوزهای کمتری نیاز دارند و با ویژگیهای جدید در تلاش برای شروع معاملات مستقیماً از دستگاه در معرض خطر هستند.

تروجان بانکی Medusa که با نام TangleBot نیز شناخته میشود، یک بدافزار اندرویدی بهعنوان سرویس (MaaS) است که در سال ۲۰۲۰ کشف شد. این بدافزار امکان ثبت کلید، کنترلهای صفحه و دستکاری پیامک را فراهم میکند.

اگرچه نام مشابهی دارد، اما این عملیات با بات نت Mirai که برای حملات انکار سرویس توزیع شده (DDoS) استفاده می شد، متفاوت است.

تیم اطلاعات تهدید در شرکت Cleafy، که نسخههای جدید از این کمپینها را کشف کرده است، اظهار میکند که نسخههای نرمافزار مخرب سبکتری هستند، نیاز کمتری به مجوزها در دستگاه دارند، و شامل پوشش تمام صفحه و گرفتن تصاویر از صفحه میشوند.

آخرین کمپین ها

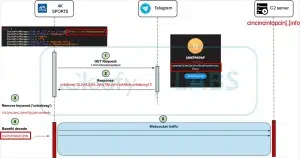

محققان میگویند که اولین شواهد نسخههای جدید Medusa از ژوئیه ۲۰۲۳ نمایش داده شده است. شرکت Cleafy آنها را در کمپینهایی مشاهده کرده است که بر اساس فریب ارسال پیامک (smishing)برای بارگیری نرمافزار مخرب از طریق برنامههای dropper استفاده میکنند.

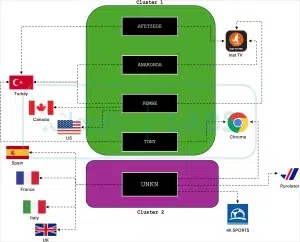

محققان ۲۴ کمپین را کشف کردند که از این نرمافزار مخرب استفاده میکنند و آنها را به پنج شبکهبات جداگانه (UNKN، AFETZEDE، ANAKONDA، PEMBE، و TONY) نسبت دادند که برنامههای مخرب را ارسال میکنند.

بات نت UNKN توسط گروهی متمایز از هکرها اداره می شود که بر هدف قرار دادن کشورهای اروپایی، به ویژه فرانسه، ایتالیا، اسپانیا و بریتانیا تمرکز دارند.

برنامههای dropper اخیراً استفاده شده در این حملات شامل یک مرورگر کروم جعلی، یک برنامه اتصال به شبکه ۵G، و یک برنامه جعلی پخش زنده به نام ۴K Sports بودهاند.

با توجه به اینکه مسابقات یورو ۲۰۲۴ در حال برگزاری است، انتخاب برنامه پخش زنده ۴K Sports به عنوان تارگت مناسب به نظر میرسد.

براساس توضیحات Cleafy ، تمام کمپینها و شبکهباتها توسط زیرساخت مرکزی Medusaمدیریت میشوند، که به طور پویا URLهای سرور فرمان و کنترل (C2) را از پروفایلهای عمومی رسانههای اجتماعی دریافت میکند.

نوع جدید Medusa

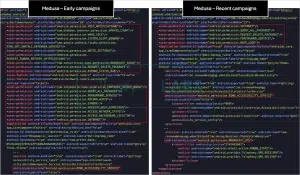

نویسندگان نرمافزار مخرب Medusa تصمیم گرفتهاند که اثر نرمافزار را بر روی دستگاههای مورد نفوذ کاهش دهند و اکنون فقط درخواست یک مجموعه کوچک از مجوزها را داشته باشند، اما همچنان به خدمات دسترسی اندروید نیاز دارند.

همچنین، بدافزار توانایی خود را برای دسترسی به لیست مخاطبین قربانی و ارسال پیامک، یک روش توزیع کلید، حفظ میکند.

تجزیه و تحلیل Cleafy نشان می دهد که نویسندگان بدافزار ۱۷ دستور را از نسخه قبلی بدافزار حذف کرده و پنج دستور جدید را اضافه کرده اند:

- destroyo: حذف نصب یک برنامه خاص

- permdrawover: درخواست مجوز ‘Drawing Over’ یا رسم بر روی صفحه

- setoverlay: تنظیم پوشش صفحه سیاه

- take_scr: گرفتن عکس از صفحه (اسکرینشات)

- update_sec: بهروزرسانی رمز کاربر

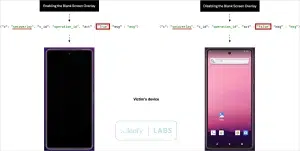

دستور “setoverlay” بسیار مهم می باشد، زیرا به مهاجمان راه دور اجازه می دهد تا اقدامات فریبنده ای مانند قفل یا خاموش کردن دستگاه را انجام دهند تا فعالیت های مخرب ODF را که در پس زمینه رخ می دهد پنهان کنند.

قابلیت جدید برای گرفتن اسکرین شات نیز یک نکته مهم است که به عوامل تهدید راه جدیدی برای سرقت اطلاعات حساس از دستگاه های آلوده می دهد.

به طور کلی، به نظر می رسد که عملیات تروجان بانکداری تلفن همراه Medusa دامنه هدف گذاری خود را گسترش داده و مخفیانه تر می شود و زمینه را برای استقرار گسترده تر و تعداد قربانیان بیشتر فراهم می کند.