هکرهای چینی پشت حملات هدفمند به سرورهای SAP NetWeaver قرار دارند.

محققان امنیتی آزمایشگاه Forescout Vedere حملات جاری را که آسیبپذیری با بیشترین درجه خطر را در نمونههای SAP NetWeaver هدف قرار داده است، به یک عامل تهدید چینی مرتبط دانستهاند.

شرکت SAP در تاریخ ۲۴ آوریل یک به روزرسانی اضطراری خارج از برنامه برای رفع این نقص امنیتی «آپلود فایل بدون احراز هویت» (شناسایی شده با شناسه CVE-2025-31324) در SAP NetWeaver Visual Composer منتشر کرد، چند روز پس از آنکه شرکت امنیت سایبری ReliaQuest برای نخستین بار شناسایی کرد که این آسیبپذیری در حملات مورد هدف قرار گرفته است.

اکسپلویت موفق به مهاجمان بدون احراز هویت این امکان را میدهد که بدون ورود به سیستم فایلهای مخرب آپلود کنند، که به آنها اجازه اجرای کد از راه دور را میدهد و بالقوه میتواند به در اختیار گرفتن کامل سیستم منجر شود.

شرکت ReliaQuest گزارش داد که سیستمهای چندین مشتری از طریق بارگذاری غیرمجاز فایل روی پلتفرم SAP NetWeaver مورد نفوذ قرار گرفتهاند؛ در این حملات، تهدیدگران شلهای وب JSP را در دایرکتوریهای عمومی آپلود کرده و در مرحله پس از بهرهبرداری از ابزار ردتیم Brute Ratel استفاده کردند. از آنجایی که سرورهای SAP NetWeaver هدف کاملاً بهروزرسانیها را دریافت کرده بودند ، این موضوع نشان میدهد که مهاجمان از یک آسیبپذیری روز صفر(Zero-Day) استفاده کردهاند.

این فعالیت اکسپلویت همچنین توسط شرکتهای امنیت سایبری دیگری از جمله watchTowr و Onapsis تأیید شد، که آنها نیز اظهار کردند مهاجمان در نمونههای آنلاین بهروز نشده وبشلهای بکدور (web shell backdoors) آپلود میکردند.

شرکت Mandiant همچنین حملات روز-صفر CVE-2025-31324 را حداقل از اواسط مارس ۲۰۲۵ رصد کرد؛ در حالی که Onapsis گزارش اولیه خود را بهروزرسانی کرد و اعلام کرد هانیپات آنها از ۲۰ ژانویه فعالیتهای شناسایی و آزمایش payload را ثبت کرده و تلاشها برای اکسپلویت از ۱۰ فوریه آغاز شده است.

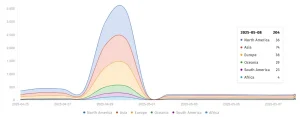

بنیاد Shadowserver هماکنون ۲۰۴ سرور SAP NetWeaver را که بهصورت آنلاین در معرض دید قرار دارند و در برابر حملات CVE-2025-31324 آسیبپذیرند، ردیابی میکند.

مدیر ارشد فناوری Onyphe، در اواخر آوریل اعلام کرد که : حدود ۲۰ شرکت از فهرست Fortune 500/Global 500 آسیبپذیر هستند و بسیاری از آنها نیز قبلاً دچار نفوذ شدهاند.» او افزود که در آن زمان ۱۲۸۴ نمونه آسیبپذیر بهصورت آنلاین قابل مشاهده بود که ۴۷۴ مورد از آنها قبلا آلوده شده بودند.

حملات مرتبط با هکرهای چینی

حملات اخیر در ۲۹ آوریل به یک عامل تهدید چینی که توسط آزمایشگاه Vedere Labs از Forescout با نام Chaya_004 ردیابی میشود، نسبت داده شدهاند.

این حملات از آدرسهای IP با گواهیهای خودامضای غیرعادی که هویت Cloudflare را جعل میکردند، اجرا شدند که بسیاری از آنها متعلق به ارائهدهندگان ابری چینی مانند: Alibaba، Shenzhen Tencent، Huawei Cloud Service , China Unicom بودند.

مهاجم همچنین ابزارهای به زبان چینی را در طول نفوذها مستقر کرد، از جمله یک reverse shell تحت وب (SuperShell) که توسط یک توسعهدهنده چینیزبان توسعه یافته بود.

Forescout گفت: «به عنوان بخشی از تحقیقات ما در مورد اکسپلویت فعال از این آسیبپذیری، زیرساخت مخربی را کشف کردیم که احتمالاً متعلق به یک عامل تهدید چینی است و در حال حاضر آن را با نام Chaya_004 ردیابی میکنیم ، مطابق با قرارداد ما برای نامگذاری عوامل تهدید ناشناس.»

این زیرساخت شامل شبکهای از سرورها است که backdoorهای Supershell را میزبانی میکنند، که اغلب روی ارائهدهندگان ابری چینی مستقر شدهاند، و ابزارهای مختلف تست نفوذ که بسیاری از آنها منشأ چینی دارند.

به مدیران SAP توصیه میشود فوراً نمونههای NetWeaver خود را بهروزرسانی کنند ، دسترسی به سرویسهای بارگذاری متادیتا را محدود نمایند، برای فعالیتهای مشکوک روی سرورها نظارت انجام دهند و در صورت امکان سرویس Visual Composer را غیرفعال کنند.

یک هفته پیش، سازمان امنیت سایبری و زیرساخت ایالاتمتحده (CISA) این آسیبپذیری را به فهرست آسیبپذیریهای شناختهشده و مورد سوءاستفاده خود اضافه کرد و به آژانسهای فدرال آمریکا دستور داد تا سیستمهای خود را تا تاریخ ۲۰ می، مطابق با دستورالعمل اجرایی الزامی شماره BOD 22-01، در برابر این حملات ایمنسازی کنند.

سازمانCISA هشدار داد: این نوع آسیبپذیریها مسیرهای حمله متداول برای مهاجمان مخرب سایبری هستند و خطرات قابلتوجهی برای سازمانهای فدرال ایجاد میکنند.