گروههای هکری چینی، دولت روسیه و شرکتهای فناوری اطلاعات (IT) را هدف قرار میدهند.

حملات سایبری مشخصی که از اواخر ژوئیه ۲۰۲۴ شروع شده و سیستمهای متعددی در دولت روسیه و شرکتهای IT را مورد هدف قرار دادهاند، به دو گروه هکری چینی به نامهای APT31 و APT27 مرتبط شدهاند.

شرکت کسپرسکی این حملات را کشف کرده و نام این کارزار را “EastWind” گذاشته است. آنها گزارش دادهاند که این کارزار از یک نسخه بهروز شده از بدافزاری به نام CloudSorcerer استفاده میکند؛ بدافزاری که پیشتر در یک حمله جاسوسی سایبری مشابه در ماه مه ۲۰۲۴ مشاهده شده بود و هدف آن نیز نهادهای دولتی روسیه بوده است.

فعالیت بدافزار CloudSorcerer تنها به روسیه محدود نمیشود؛ چرا که شرکت Proofpoint در ماه مه ۲۰۲۴ حملهای را شناسایی کرده که هدف آن یک اندیشکده در ایالات متحده بوده است.

مجموعه ابزارهای EastWind

در حمله اولیه، ایمیلهای فیشینگ ارسال میشوند که پیوستهایی به شکل فایلهای فشرده RAR دارند. این فایلها نامی مشابه هدف دارند و از یک تکنیک به نام “DLL side loading” استفاده میکنند تا یک دربپشتی (backdoor) روی سیستم قربانی نصب کنند. در حین انجام این کار، یک سند نیز باز میشود تا قربانی را گمراه کند و توجه او را از حمله منحرف کند.

backdoor پس از نصب روی دستگاه، قادر است تا در فایلهای سیستم جستجو کند، دستورات مختلفی را اجرا کند، دادهها را از سیستم خارج کند (استخراج اطلاعات)، یا نرمافزارهای مخرب دیگری را بر روی دستگاه آلوده قرار دهد.

طبق مشاهدات شرکت کسپرسکی، مهاجمان با استفاده از backdoor موفق به نصب و اجرای یک تروجان به نام “GrewApacha” شدهاند. این تروجان با گروه هکری APT31 مرتبط است و احتمالاً توسط این گروه به کار گرفته شده است.

نسخهی جدیدتر تروجان GrewApacha نسبت به نسخهای که در سال ۲۰۲۳ تحلیل شده بود، بهبودهایی دارد. این بهبودها شامل استفاده از دو سرور برای دریافت دستورات (command servers) به جای یک سرور است و همچنین آدرسهای این سرورها به صورت رشتهای که با base64 کدگذاری شده است، در پروفایلهای GitHub ذخیره میشود و بدافزار این اطلاعات را از آنجا بازیابی میکند.

علاوه بر تروجان GrewApacha، بدافزار دیگری نیز توسط دربپشتی بر روی سیستم قربانی بارگذاری شده است. این بدافزار، نسخه جدیدی از CloudSorcerer است که از ابزار VMProtect برای جلوگیری از شناسایی توسط نرمافزارهای امنیتی استفاده میکند. VMProtect یک نرمافزار است که برای جلوگیری از مهندسی معکوس و تحلیل بدافزارها استفاده میشود.

بدافزار CloudSorcerer از یک روش رمزگذاری خاص برای حفاظت استفاده میکند که به گونهای طراحی شده است که از اجرای آن بر روی سیستمهایی که هدف حمله نیستند، جلوگیری کند. این حفاظت با استفاده از یک فرآیند تولید کلید منحصر به فرد انجام میشود که به دستگاه قربانی مربوط میشود، به این معنی که تنها بر روی سیستم هدف شده، قابل اجرا خواهد بود.

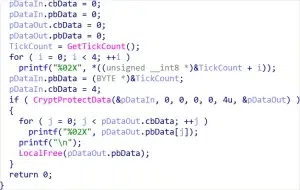

پس از اجرای برنامه GetKey.exe، این ابزار یک شماره چهاربایتی خاص بر اساس وضعیت فعلی سیستم تولید میکند و سپس این شماره را با استفاده از تابع CryptProtectData ویندوز رمزگذاری میکند. نتیجه این فرایند یک متن رمزگذاری شده است که منحصر به فرد برای هر سیستم بوده و به آن سیستم وابسته است.

اگر بدافزار CloudSorcerer روی سیستمی غیر از سیستم هدف اجرا شود، کلیدی که برای رمزگشایی محموله بدافزار استفاده میشود، با کلید تولید شده روی سیستم هدف متفاوت خواهد بود. این تفاوت در کلید باعث میشود که فرایند رمزگشایی محمولهی بدافزار نتواند به درستی انجام شود و در نتیجه، محمولهی بدافزار قابل دسترسی نخواهد بود.

در نسخه جدید بدافزار CloudSorcerer، برای بهدست آوردن آدرس اولیهی سرور فرماندهی و کنترل (C2)، از صفحات پروفایل عمومی استفاده میشود. با این حال، برخلاف نسخههای قبلی که از GitHub استفاده میکردند، اکنون از Quora و شبکه اجتماعی LiveJournal برای این کار بهره میبرد.

در حملات EastWind، بدافزار سوم که از طریق CloudSorcerer وارد سیستمها شده، بدافزار PlugY است. این بدافزار قبلاً ناشناخته بوده و به عنوان یک دربپشتی جدید شناسایی شده است.

بدافزار PlugY به طور گستردهای در ارتباطات با سرور فرماندهی و کنترل (C2) انعطافپذیر است و میتواند دستورات مختلفی را برای انجام عملیاتهایی مانند مدیریت فایلها، اجرای دستورات شل، ضبط تصاویر صفحه، ثبت فعالیتهای صفحهکلید (کیلاگینگ)، و نظارت بر کلیپبورد اجرا کند.

بر اساس تحلیلهای شرکت کسپرسکی، کدی که در بدافزار PlugY به کار رفته، پیشتر در حملات انجام شده توسط گروه تهدید APT27 شناسایی شده است.

کسپرسکی اظهار میدارد که، از آنجا که دربپشتیهای مورد استفاده در حملات EastWind بهطور قابل توجهی متفاوت هستند، شناسایی همه آنها بر روی یک دستگاه آسیبدیده چالشبرانگیز است. برخی از نکاتی که باید به آنها توجه کرد عبارتند از:

- فایلهای DLL با حجم بیشتر از ۵ مگابایت در پوشه ‘C:\Users\Public’

- فایلهای ‘msedgeupdate.dll’ بدون امضا در سیستم فایل

- یک فرآیند در حال اجرا با نام ‘msiexec.exe’ برای هر کاربر وارد شده

بر اساس تحلیلهای انجام شده توسط شرکت امنیت سایبری روسی، احتمالاً گروههای هکری APT27 و APT31 در انجام حملات تحت عنوان EastWind به طور مشترک و هماهنگ فعالیت میکنند.

این مورد نشاندهندهی پیچیدگیهای روابط میان کشورهایی است که به رغم داشتن روابط دیپلماتیک نزدیک و اهداف استراتژیک مشابه، همچنان به طور فعال به جاسوسی سایبری از یکدیگر مشغول هستند.