هکرهای چینی نسخه جدیدی از بکدور Macma برای سیستمعامل macOS به کار گرفتهاند.

گروه هکری چینی که با نام ‘Evasive Panda’ شناخته میشود، مشاهده شده که از نسخههای جدید بکدور مکما (Macma) و بدافزار ویندوزی نایتدور (Nightdoor) استفاده میکند.

تیمی از Symantec که مسئول شناسایی و تحلیل تهدیدات است، حملات جاسوسی سایبری را کشف کرده است که هدف آنها سازمانهایی در تایوان و یک سازمان غیردولتی آمریکایی در چین بودهاند.

در مورد اخیر، گروه) ‘Evasive Panda’ که همچنین با نامهای ‘Daggerfly’ یا ‘Bronze Highland’ شناخته میشود( از یک نقص در سرور Apache HTTP سوءاستفاده کرده تا نسخه جدیدی از چارچوب بدافزار ماژولار شناختهشده خود، MgBot، را ارائه دهد. این امر نشاندهنده تلاش مداوم آنها برای نوسازی ابزارهایشان و گریز از شناسایی است.

گمان میرود که گروه هکری ‘Evasive Panda’ از سال ۲۰۱۲ به این سو مشغول فعالیت بوده و در این مدت هم در داخل کشور و هم در سطح بینالمللی به عملیات جاسوسی پرداخته است.

اخیراً ESET مشاهده کرده که گروه جاسوسی سایبری از فرآیند بهروزرسانی نرمافزار Tencent QQ برای پخش بدافزار MgBot و آلوده کردن اعضای سازمانهای غیردولتی در چین بهرهبرداری کرده است.

نفوذهای امنیتی با استفاده از حمله supply chain یا adversary-in-the-middle (AITM) انجام شدهاند. اینکه روش دقیق حمله همچنان نامشخص است، نشاندهنده پیچیدگی و مهارت بالای این عامل تهدید است.

Macma با Evasive Panda مرتبط است.

بدافزار Macma که برای سیستمعامل macOS طراحی شده و قابلیتهای ماژولار دارد، در سال ۲۰۲۱ توسط تیم تحلیل تهدیدات گوگل شناسایی و توصیف شد، اما تا به حال به هیچ گروه هکری یا تهدید خاصی مرتبط نشده است.

Symantecگزارش میدهد که نسخههای جدیدتر از بدافزار Macma بهروزرسانی شده و به گونهای طراحی شدهاند که بهبودها و تغییراتی بر روی عملکرد قبلی آن افزوده شده است، که نشاندهنده این است که سازندگان این بدافزار به طور مداوم در حال توسعه و ارتقای آن هستند.

نسخههای اخیر بدافزار یا ابزارهای مورد استفاده در حملات که به گروه هکری Evasive Panda نسبت داده شدهاند، شامل تغییرات زیر هستند :

- در نسخههای جدید بدافزار یا ابزار، یک روش جدید برای بهدست آوردن فهرست فایلهای سیستم اضافه شده است، و این روش به وسیله کدی توسعه داده شده که از ابزار Tree که بهطور عمومی برای سیستمهای Linux/Unix در دسترس است، الگوبرداری شده است.

- در بخشی از نرمافزار که به نام “AudioRecorderHelper” شناخته میشود، تغییراتی در کد منبع ایجاد شده است.

- پارامترهای اضافه برای بهبود عملکرد برنامه

- ثبت لاگهای اضافی برای debug

- افزودن یک فایل جدید (param2.ini) برای تنظیم گزینهها جهت تنظیم اندازه و نسبت ابعاد تصویر

اولین مدرک مبنی بر اینکه بدافزار Macma و گروه هکری Evasive Panda به هم مرتبط هستند، این است که دو نسخه جدید از Macma به همان آدرس IP برای کنترل و فرمان متصل میشوند که پیشتر توسط یک ابزار دراپر MgBot استفاده شده است.

بدافزار Macma و دیگر ابزارهای بدافزاری که توسط همان گروه هکری استفاده میشوند، از کدی استفاده میکنند که در یک کتابخانه یا چارچوب مشترک قرار دارد. این کتابخانه یا چارچوب شامل توابع و ابزارهایی است که به مدیریت تهدیدها، هماهنگی فعالیتها، ارسال اعلانهای رویداد، مدیریت تایمرها، تبادل دادهها، و فراهم آوردن انتزاعات مستقل از پلتفرم کمک میکند.

گروه هکری Evasive Panda از این کتابخانه برای ایجاد بدافزارهایی برای سیستمعاملهای مختلف استفاده کرده، و از آنجا که این کتابخانه در منابع عمومی در دسترس نیست، Symantec معتقد است که این یک چارچوب اختصاصی است که تنها توسط این گروه هکری مورد استفاده قرار میگیرد.

سایر ابزارهای Evasive Panda

بدافزار دیگری که از همان کتابخانه استفاده میکند، Nightdoor )که به نام ‘NetMM’ نیز شناخته میشود( است، که یک بکدور ویندوزی است و ESET چند ماه پیش آن را به گروه Evasive Panda نسبت داده است.

در حملات که Symantec آنها را پیگیری کرده، بدافزار Nightdoor بهگونهای تنظیم شده بود که با اتصال به OneDrive، یک برنامه معتبر DAEMON Tools Lite Helper و یک فایل DLL خاص را دریافت کند. این فایل DLL به منظور ایجاد وظایف زمانبندی شده برای حفظ دائمی بدافزار در سیستم و بارگذاری بار نهایی بدافزار در حافظه عمل میکند.

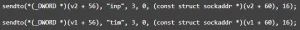

بدافزار Nightdoor برای جلوگیری از شناسایی توسط محیطهای شبیهسازی شده (مانند ماشینهای مجازی) از کدی که در پروژه ‘al-khaser’ وجود دارد استفاده میکند و از ابزار ‘cmd.exe’ برای برقراری ارتباط با سرور کنترل و فرمان خود از طریق pipes باز بهره میبرد.

این بدافزار قابلیت اجرای دستورات برای شناسایی شبکه و سیستم را پشتیبانی میکند مانند : ipconfig ، systeminfo ، tasklist و netstat

علاوه بر ابزارهای بدافزاری که توسط گروه Evasive Panda به کار میرود، سایمنتک گزارش داده است که این گروه همچنین از نرمافزارهای آلوده برای سیستمعامل اندروید ( Trojanized APK ) ، ابزارهایی برای رهگیری پیامهای متنی ، و درخواستهای DNS، و بدافزارهایی که بهطور خاص برای حمله به سیستمهای Solaris OS طراحی شدهاند، استفاده میکند.