هشدار Fortinet برای نصب پچ امنیتی اکسپلویت RCE بر روی Fortinet (SIEM)

محققان امنیتی یک اکسپلویت اثبات مفهوم (PoC) را برای آسیبپذیری با درجه اهمیت بحرانی در راه حل مدیریت رویداد و اطلاعات امنیتی Fortinet (SIEM) منتشر کردند.

این نقص امنیتی که با نام CVE-2024-23108 شناخته میشود، یک آسیبپذیری command injection است که توسط زک هانلی، متخصص آسیبپذیری Horizon3 کشف و گزارش شده است که اجرای دستور از راه دور را بهصورت روت بدون نیاز به احراز هویت امکانپذیر میکند.

به گفته Fortinet آسیب پذیری Os Command Injection ( CWE-78 ) در قسمت FortiSIEM ممکن است به مهاجم غیرمجاز از راه دور اجازه دهد تا دستورات غیرمجاز را از طریق درخواستهای API ساختهشده اجرا کند.

CVE-2024-23108 FortiClient FortiSIEM نسخه ۶٫۴٫۰ و بالاتر را تحت تأثیر قرار می دهد و در ۸ فوریه توسط این شرکت به همراه آسیب پذیری RCE دوم (CVE-2024-23109) با امتیاز شدت ۱۰/۱۰ اصلاح شد.

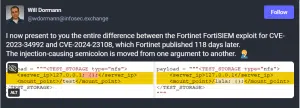

فورتی نت پس از انکار واقعی بودن دو CVE و ادعای تکراری بودن یک نقص مشابه (CVE-2023-34992) اعلام کرد که در اکتبر این آسیب پذیری برطرف شده است. همچنین فورتینت اعلام کرد که افشای CVE ها “یک خطا در سطح سیستم” بوده است، و مشکل API باعث به وجود امدن این نقص شده است.

با این حال، این شرکت در نهایت تایید کرد که هر دو نوع CVE-2023-34992 با همان توصیف آسیبپذیری اصلی هستند.

روز سهشنبه، بیش از سه ماه پس از اینکه Fortinet بهروزرسانیهای امنیتی را برای رفع این نقص امنیتی منتشر کرد، تیم حمله Horizon3 یک سوء استفاده اثبات مفهوم (PoC) را به اشتراک گذاشت .

«در حالی که وصلههای مربوط به مشکل اصلی PSIRT، FG-IR-23-130، سعی کردند ورودیهای کنترلشده توسط کاربر در این لایه با افزودن wrapShellToken به ابزار datastore.py پارامترهای خاصی را تزریق کنند.

“تلاش برای سوء استفاده از CVE-2024-23108 یک پیغام گزارش حاوی یک فرمان ناموفق با datastore.py nfs test باقی می گذارد.”

اکسپلویت PoC که امروز توسط Horizon3 منتشر شد، به اجرای دستورات به صورت روت در هر دستگاه FortiSIEM که در معرض اینترنت قرار دارد و وصله نشده است، کمک می کند.

تیم حمله Horizon3 همچنین یک اکسپلویت PoC را برای یک نقص مهم در نرم افزار FortiClient Enterprise Management Server (EMS) Fortinet منتشر کرد که اکنون به طور فعال در حملات مورد سوء استفاده قرار می گیرد.

آسیبپذیریهای Fortinet اغلب در حملات باجافزاری و جاسوسی سایبری که شبکههای شرکتی و دولتی را هدف قرار میدهند، اغلب به صورت zero day مورد سوء استفاده قرار میگیرند.