حملات سایبری اینترنت اشیا

با پیشرفت روزافزون تکنولوژی، علاوه بر مزایا و ویژگیهای خاص این حوزه، مشکلات جدیدی نیز به وجود میآید که یکی از آنها حملات سایبری است. اخبار مربوط به هک وبسایتها و انتشار بدافزارها (از قبیل ویروس، کرم، باجافزارها و…) را باید شنیده باشید، آیا درباره حملات علیه سیستمهای اینترنت اشیا (Internet Of things) اطلاع دارید؟ سیستمهای اینترنت اشیا بیش از پیش در صنعت و خانههای هوشمند استفاده میشوند. با حجم دادههای موجود در هر دستگاه و قابلیت کنترل کل سیستم تولید در صنعت، اینترنت اشیا یک بازی خوب برای هکرها و کسانی است که قصد نفوذ دارند.

حملات اینترنت اشیا چیست؟

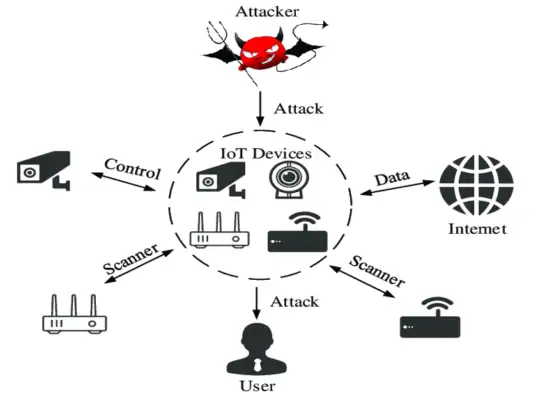

امروزه تعداد کل دستگاههای اینترنت اشیا به میلیاردها مورد میرسد. این تعداد انبارهای داده عظیمی را ذخیره میکنند. بیشتر این دادهها دربرگیرندهی اطلاعات شخصی افراد مانند اطلاعات تماس، اندازهگیریهای محیطی و بهداشتی هستند. وقتی نفوذگران سعی کنند به دستگاه یا جریان داده نفوذ یابند، یک حمله رخ میدهد. سناریوهای حمله میتواند شامل سرقت یا تغییر دادهها، ربودن دستگاهها یا کل سیستمها و اتصال دستگاهها به شبکههای مجازی دیگر باشد.

اگر یک سیستم اینترنت اشیا مورد نفوذ قرار گیرد، باعث اختلال در عملکرد سیستم و از کار افتادن آن به صورت کلی خواهد شد. دادههای موجود در سیستم عمدتاً بلادرنگ هستند و تأثیر زیادی بر صاحبان خود و کسب و کارشان دارند. تصور کنید در خانه هوشمند خود هستید اما شخص دیگری میتواند از شما جاسوسی کند. خط تولید خودرویی را تصور کنید که قرار دادن اشتباه یک قطعه میتواند منجر به از کار افتادن کل ماشین شود یا بدتر از آن، خطایی ایجاد کند که تمام خط تولید را از کار بیندازد.

در ادامه تکنیکهای رایج حمله علیه سیستمهای اینترنت اشیا، از جمله حملات فیزیکی، MAC و شبکه شرح داده شده است.

به متخصصین امنیت سایبری بپیوندید:

حملات فیزیکی اینترنت اشیا

اینترنت اشیا مجموعهای وسیع و پراکنده از دستگاهها است. این دستگاهها بیشتر برای اهداف مکانیکی و لوازم الکترونیکی خانگی هستند تا همه بتوانند به آنها دسترسی داشته باشند. مکانیزم آنها نیز فقط بر مسائل مرتبط با اتصال متمرکز است و اکثرا بر روی امنیت سرمایهگذاری خاصی نکردهاند. بنابراین خطر بالقوه نفوذ به هر نقطه از سیستم و باز کردن یک آسیبپذیری جدی برای هکرها وجود دارد.

حملات فیزیکی مستلزم این است که مهاجم به سیستم نزدیک باشد. به عنوان مثال، حسگرها از رمزنگاری AES برای انتقال دادهها استفاده میکنند. هکرها به صورت دستی به دستگاه دسترسی پیدا کرده و کلید مخفی AES را دریافت میکنند و در نتیجه دسترسی و اطلاعات لازم برای ورود به شبکه را به دست میآورند. هکرها حتی میتوانند قطعات ماشینها را جدا کرده و برنامههای مخرب را روی سطح تراشه جاسازی کنند. گفته میشود که حمله فیزیکی بعید است، اما زمانی که رخ دهد، عواقب آن غیرقابلپیشبینی است. سرمایهگذاری روی افراد و تقویت امنیت اینترنت اشیا و حفاظت از سختافزار کاری است که همه باید انجام دهند؛ به ویژه شرکتهایی که از اینترنت اشیا در صنعت استفاده میکنند.

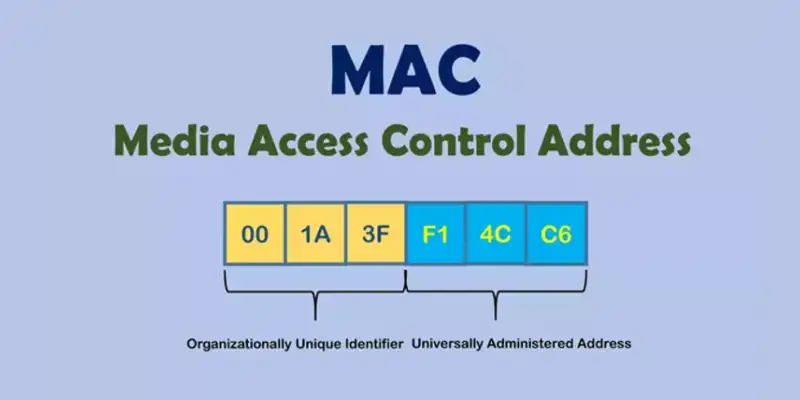

حملات مبتنی بر MAC آدرس دستگاهها

MAC مخفف Media Access Control است. MAC وظیفه ایجاد مکانیزم آدرسدهی و کنترل دسترسی به دستگاه را برعهده دارد. MAC به عنوان رابطی عمل میکند که انتقال دادهها را در دستگاه IOT آسانتر مینماید. علاوه بر این، به چندین گره اجازه میدهد تا به یک محیط فیزیکی متصل شوند و آن محیط را به اشتراک بگذارند. آدرس MAC، همچنین به عنوان آدرس فیزیکی شناخته میشود و رابط پیشفرض یک دستگاه است. هر دستگاه متصل به شبکه فقط یک آدرس MAC برای شناسایی در سیستم دارد. این آدرس به کارت شبکه متصل شده و توسط سازنده مشخص میشود.

حملات مبتنی بر MAC آدرس و خطرات ناشی از آن

انواع مختلفی از حملات MAC وجود دارد. اولین مورد، جعل MAC است که نوعی حمله است که با جعل هویت به سیستم نفوذ میکند. سیستمهای اینترنت اشیا در برابر این امر بسیار آسیبپذیر هستند. اکثر دستگاهها را سازندگان مختلف تولید میکنند و هیچ استاندارد امنیتی مشترکی برای این کار وجود ندارد، بنابراین تشخیص دستگاههای تقلبی دشوار است.

نوع دوم حمله MAC، حمله پارازیت است. سیستمهای IOT با مقیاس وسیع و انتقال داده از طریق شبکههای بیسیم، زمینه مناسبی برای این نوع حملات هستند. هکر یک ایستگاه پایه ایجاد و یک سری سیگنال را به دستگاههای موجود در سیستم ارسال میکند. افزایش ناگهانی ترافیک، خط انتقال را از بین میبرد و باعث اختلال در سیستم میشود.

حمله شبکه

تمام دستگاهها در اینترنت اشیا، یک اتصال اینترنتی یا داخل شبکه دارد، هک کردن از طریق شبکه راه مورد علاقه هکرها است. انواع رایج حملات سایبری در این قسمت عبارتند از حمله به وسیله باتنتها، حمله مرد میانی یا نصب بدافزار بر روی دستگاهها :

اولین مورد، استفاده از باجافزارها می باشد. نفوذگران دائماً در تلاشند نرمافزارهای مخرب پنهان شده در اطلاعات را از طریق شبکه به دستگاه ارسال کنند، اگر کاربر به طور تصادفی آن را دانلود نمود، این نرمافزار را فعال میکنند. باجافزارها اغلب دستگاهها را قفل میکنند تا از کاربران باج بگیرند.

حمله دیگر، به وسیله باتنتها انجام میشود. حمله باتنتها نوعی استفاده از دستگاههای IOT ربوده شده برای ادامهی حمله به سیستمهای دیگر است. به لطف کد مخرب نصب شده بر روی دستگاه، هکرها یک شبکه مجازی ایجاد میکنند و سپس حمله DDOS را انجام میدهند، به عنوان مثال دادهها را جمعآوری و از سیستمهای دیگر جاسوسی میکنند، هرزنامه میفرستند و مواردی از این قبیل.

نتیجهگیری

امیدواریم با خواندن این مقاله، درک بهتری از حملات به سیستم اینترنت اشیا بیابید. این حملات چیزی است که هیچ کسی نمیخواهد با آن روبهرو شود، اما به احتمال زیاد اتفاق میافتد. بنابراین همیشه باید تا حد امکان هوشیار باشیم. فناوری اطلاعات بیش از پیش رشد خواهد کرد و حفظ امنیت در اولویت بقای این فناوری است.

مترجم و مؤلف: مهندس علی بهاری

تمام وسایلم از الکتریکی تا غیر الکتریکی کنترل میشود حتی بدن مثل خواب القا یا بی خوابی یا درد القا چگونه میتوانم این apiها دسترسی داشته باشم