یک حمله Brute Force گسترده با استفاده از ۲.۸ میلیون آدرس IP، دستگاههای VPN را هدف قرار میدهد.

یک حمله Brute Forceگسترده برای حدس زدن اطلاعات ورود، با استفاده از تقریباً ۲.۸ میلیون آدرس IP در حال انجام است و طیف وسیعی از دستگاههای شبکه، ازجمله محصولات Palo Alto Networks، Ivanti و SonicWall را هدف قرار داده است.

حمله Brute Forceزمانی رخ میدهد که مهاجمان تهدیدکننده تلاش میکنند بارها و بارها با استفاده از تعداد زیادی نام کاربری و رمز عبور، وارد یک حساب کاربری یا دستگاه شوند تا در نهایت ترکیب صحیح را پیدا کنند. پس از دسترسی به اطلاعات ورود صحیح، مهاجمان میتوانند از آنها برای ربودن یک دستگاه یا دسترسی به یک شبکه استفاده کنند.

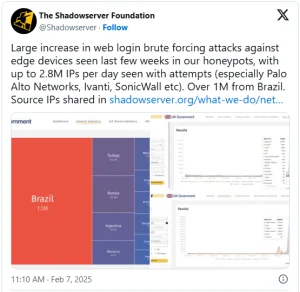

بر اساس پلتفرم نظارت بر تهدید The Shadowserver Foundation، یک حمله Brute Forceاز ماه گذشته در حال انجام است و روزانه از تقریباً ۲.۸ میلیون آدرس IP مبدأ برای انجام این حملات استفاده میکند.

بیشتر این آدرسها (۱.۱ میلیون) از برزیل هستند و پس از آن ترکیه، روسیه، آرژانتین، مراکش و مکزیک قرار دارند، اما به طور کلی، تعداد بسیار زیادی از کشورهای مختلف در این فعالیت مشارکت دارند.

اینها دستگاههای امنیتی لبهای مانند فایروالها، VPNها، Gateways و سایر تجهیزات امنیتی هستند که اغلب برای تسهیل دسترسی از راه دور در معرض اینترنت قرار دارند.

دستگاههایی که این حملات را انجام میدهند عمدتاً روترها و دستگاههای اینترنت اشیاء (IoT) از برندهای MikroTik، Huawei، Cisco، Boa و ZTE هستند که معمولاً توسط باتنتهای بزرگ بدافزار به خطر میافتند.

ShadowServer همچنین گفت که آدرسهای IP حملهکننده در شبکهها و سیستمهای خودمختار زیادی پخش شدهاند و احتمالاً یک باتنت یا عملیاتی مرتبط با شبکههای پراکسی مسکونی هستند.

residential proxying آدرسهای IP هستند که به مشتریان مصرفی ارائهدهندگان خدمات اینترنت (ISPها) اختصاص داده میشوند، که باعث میشود این آدرسها برای استفاده در جرایم سایبری، جمعآوری دادهها، عبور از محدودیتهای جغرافیایی، تأیید تبلیغات، فروش بلیطهای تقلبی و سایر موارد بسیار مورد توجه قرار گیرند.

دستگاههای Gateway مانند آنهایی که هدف این فعالیت قرار گرفتهاند، میتوانند به عنوان nodes خروجی پراکسی در عملیات residential proxying استفاده شوند و ترافیک مخرب را از طریق شبکه سازمانی یک شرکت هدایت کنند.

این nodes به عنوان “با کیفیت بالا” در نظر گرفته میشوند زیرا سازمانها شهرت خوبی دارند و حملات شناسایی و متوقف کردن آنها سختتر است.

مراحلی برای محافظت از دستگاههای لبهای در برابر حملات Brute Forceشامل تغییر رمز عبور پیشفرض ادمین به یک رمز قوی و منحصر به فرد، اجرای احراز هویت چندعاملی (MFA)، استفاده از لیست مجاز IPهای معتبر و غیرفعال کردن رابطهای وب مدیریتی در صورتی که نیازی به آنها نباشد، میباشد.

در نهایت، اعمال آخرین بهروزرسانیهای نرمافزاری و امنیتی بر روی این دستگاهها بسیار حیاتی است تا آسیبپذیریهایی که مهاجمان میتوانند از آنها برای دسترسی اولیه استفاده کنند، برطرف شود.

پارسال در آوریل، Cisco درباره یک کمپین گسترده حملات Brute Force به اطلاعات ورود هشدار داد که دستگاههای Cisco، CheckPoint، Fortinet، SonicWall و Ubiquiti در سراسر جهان را هدف قرار داده بود.

در دسامبر، Citrix همچنین درباره حملات اسپری رمز عبور که دستگاههای Citrix Netscaler در سراسر جهان را هدف قرار میدهند، هشدار داد.