بدافزار جدیدی به نام OtterCookie از طریق پیشنهادهای شغلی جعلی برای نفوذ مخفیانه به سیستمهای توسعهدهندگان استفاده میشود.

هکرهای کره شمالی از بدافزار جدیدی به نام OtterCookie در یک کمپین به نام Contagious Interview استفاده میکنند که توسعهدهندگان نرمافزار را هدف قرار داده است.

بر اساس تحقیقات شرکت امنیت سایبری Palo Alto Networks، کمپین Contagious Interview حداقل از دسامبر ۲۰۲۲ فعال بوده است. این کمپین توسعهدهندگان نرمافزار را با پیشنهادهای شغلی جعلی هدف قرار میدهد تا بدافزارهایی مانند BeaverTail و InvisibleFerret را منتقل کند.

گزارشی از شرکت NTT Security Japan اشاره میکند که عملیات Contagious Interview اکنون از یک بدافزار جدید به نام OtterCookie استفاده میکند، که احتمالاً در ماه سپتامبر معرفی شده و یک نسخه جدید از آن در ماه نوامبر مشاهده شده است.

زنجیره حمله OtterCookie

درست مانند حملاتی که توسط محققان Unit42 از شرکت Palo Alto Networks مستند شدهاند، بدافزار OtterCookie از طریق یک loader ارائه میشود که دادههای JSON را دریافت کرده و خاصیت (property) به نام cookie را بهعنوان کد جاوااسکریپت (JavaScript) اجرا میکند.

شرکت NTT میگوید که با وجود اینکه BeaverTail همچنان رایجترین payload است، در برخی موارد مشاهده شده که OtterCookie یا در کنار BeaverTail مستقر شده است یا بهتنهایی استفاده شده است.

loader اهداف را از طریق پروژههای Node.js یا بستههای npm که از GitHub یا Bitbucket دانلود میشوند، آلوده میکند. با این حال، اخیراً فایلهایی که بهصورت برنامههای Qt یا Electron ساخته شدهاند نیز استفاده شدهاند.

پس از فعال شدن روی دستگاه هدف، OtterCookie ارتباطات امنی با زیرساخت فرمان و کنترل (C2) خود از طریق ابزار Socket.IO WebSocket برقرار میکند و منتظر دریافت دستورات میماند.

محققان دستورات شل را مشاهده کردند که برای سرقت دادهها اجرا میشوند (مثلاً جمعآوری کلیدهای کیف پول ارز دیجیتال، اسناد، تصاویر و اطلاعات ارزشمند دیگر).

NTT توضیح میدهد: “نسخه سپتامبر OtterCookie از قبل شامل قابلیت داخلی برای دزدیدن کلیدهای مربوط به کیف پولهای ارز دیجیتال بوده است.”

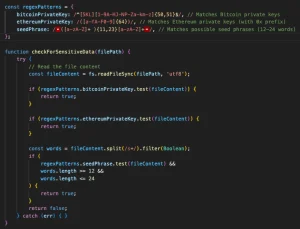

محققان اشاره میکنند: “برای مثال، تابع checkForSensitiveData از عبارات منظم (regular expressions) برای جستوجو به دنبال کلیدهای خصوصی Ethereum استفاده میکرد.” آنها اضافه میکنند که این روش در نسخه نوامبر بدافزار تغییر کرده است و اکنون این کار از طریق دستورات شل از راه دور انجام میشود.

آخرین نسخه بدافزار OtterCookie قادر است دادههایی که در حافظه موقت ذخیره شدهاند (مثلاً اطلاعات کپی شده توسط کاربر) را استخراج کرده و به مهاجمین ارسال کند.

دستورات معمولی که برای شناسایی استفاده میشوند، مانند ‘ls’ و ‘cat’، نیز شناسایی شدند که نشاندهنده قصد حملهکننده برای کاوش در محیط و آمادهسازی آن برای نفوذ عمیقتر یا حرکت جانبی است.

ظهور بدافزارهای جدید و تنوع در روشهای آلودهسازی نشان میدهد که مهاجمین پشت کمپین Contagious Interview در حال آزمایش تاکتیکهای جدید هستند.

توسعهدهندگان نرمافزار باید سعی کنند اطلاعات مربوط به کارفرمای احتمالی را بررسی کنند و از اجرای کد بر روی کامپیوترهای شخصی یا کاری خود، بهویژه در مواقعی که پیشنهاد شغلی شامل آزمونهای کدنویسی است، احتیاط کنند.