سرویس فیشینگ ONNX حساب های مایکروسافت ۳۶۵ را هدف قرار می دهد

یک پلتفرم جدید فیشینگ به عنوان یک سرویس (PhaaS) به نام فروشگاه ONNX، حسابهای مایکروسافت ۳۶۵ را برای کارمندان شرکتهای مالی با استفاده از کدهای QR در پیوستهای PDF هدف قرار داده است.

این پلتفرم میتواند حسابهای ایمیل مایکروسافت ۳۶۵ و آفیس ۳۶۵ را هدف قرار دهد و از طریق رباتهای تلگرام کار میکند و دارای مکانیزمهای دور زدن احراز هویت دو مرحلهای (۲FA) می باشد.

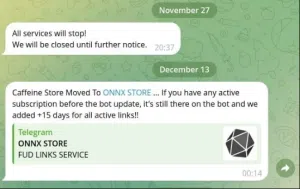

محققان EclecticIQ که این فعالیت را کشف کردند، معتقدند که ONNX یک نسخه تغییر نام تجاری از Caffeine phishing kit می باشد که توسط هکری عرب به نام MRxC0DER مدیریت می شود.

Mandiant در اکتبر ۲۰۲۲ زمانی که این پلتفرم به جای سرویس های غربی، پلتفرم های روسیه و چین را هدف قرار داده بود ، Caffeine را کشف کرد .

حملات ONNX

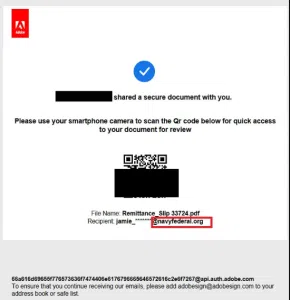

EclecticIQ حملات ONNX را در فوریه ۲۰۲۴ شناسایی کرد که ایمیلهای فیشینگ را با پیوستهای PDF حاوی کدهای QR مخرب برای قربانیان که عموما کارمندان بانکها، ارائهدهندگان خدمات اتحادیه اعتباری و شرکتهای سرمایهگذاری خصوصی بودند ارسال می کرد.

ایمیلها جعلی از طرف منابع انسانی (HR) ارسال می شوند و از بهروزرسانیهای حقوق و دستمزد به عنوان فریب برای باز کردن فایلهای PDF استفاده میکنند.

اسکن کد QR در یک دستگاه تلفن همراه، محافظت از فیشینگ را در سازمان های مورد نظر دور می زند، و قربانیان را به صفحات فیشینگ که جعل شده مایکروسافت ۳۶۵ هدایت می کند.

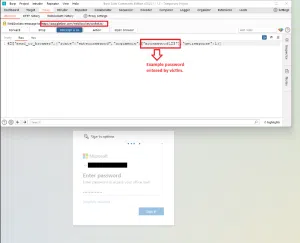

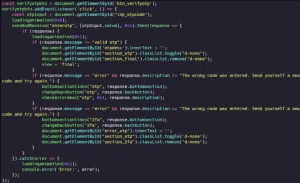

از قربانی خواسته می شود تا اطلاعات کاربری و حتی رمز ۲FA خود را در صفحه ورود جعلی وارد کند و سایت فیشینگ این جزئیات را در زمان واقعی ضبط می کند.

credentials دزدیده شده و توکن ۲FA بلافاصله از طریق WebSockets به مهاجمان منتقل می شود و به آنها اجازه می دهد تا حساب هدف را قبل از انقضای اعتبار و توکن تأیید شده توسط MFA به سرقت ببرند.

از آنجا، مهاجمان می توانند به حساب ایمیل در معرض خطر دسترسی پیدا کنند تا اطلاعات حساسی مانند ایمیل ها و اسناد را استخراج کنند یا اعتبارنامه ها را در دارک وب برای حملات بدافزار و باج افزار بفروشند.

پلتفورم فیشینگ قدرتمند

از دیدگاه مجرمان سایبری که از این سرویس استفاده می کنند، ONNX یک پلتفورم بسیار قدرتمند در بحث فیشینگ می باشد.

مرکز عملیات این فیشینگ در تلگرام می باشد، جایی که رباتها به مشتریان این امکان را میدهند تا عملیات فیشینگ خود را از طریق یک رابط بصری مدیریت کنند. علاوه بر این، کانال های پشتیبانی اختصاصی برای کمک به کاربران در هر مشکلی وجود دارد.

قالبهای فیشینگ مایکروسافت آفیس ۳۶۵ قابل تنظیم هستند و سرویسهای ایمیل وب برای ارسال ایمیلهای فیشینگ به اهداف در دسترس هستند.

کیت فیشینگ ONNX همچنین از کد جاوا اسکریپت رمزگذاری شده استفاده میکند که در حین بارگذاری در صفحه از تکنیک های مبهم سازی استفاده میکند تا از شناسایی توسط ابزارها و اسکنرهای ضد فیشینگ جلوگیری کند.

علاوه بر این، ONNX از سرویسهای Cloudflare برای جلوگیری از حذف دامنههای خود از جمله CAPTCHA ضد ربات و پروکسی IP استفاده میکند.

ONNX چهار سطح اشتراک را ارائه می دهد که به شرح زیر خلاصه می شود:

Webmail normal ( 150 دلار در ماه ) : عناصر متنی قابل تنظیم، حلقه رمز عبور، ادغام شناسه تلگرام، پیوندهای تغییر مسیر سفارشی و … را ارائه می دهد.

Office Normal ( 200 دلار در ماه) : شامل ورود واقعی، رمزهای عبور یکبار مصرف، مسدود کردن کشور، عناوین صفحه سفارشی، حلقه های رمز عبور، ادغام تلگرام و لوگوهای سفارشی است.

Office Redirect (200 دلار در ماه): پیوندهای عام، پیوندهای صندوق ورودی کاملاً غیرقابل شناسایی، عناوین صفحه سفارشی، کدهای پویا و قابلیت گرفتن خودکار ایمیل برای تغییر مسیرهای ۲FA را ارائه می دهد.

Office 2FA Cookie Stealer (۴۰۰ دلار در ماه ) : کوکی های ۲FA را ضبط می کند، از ۲FA آفلاین پشتیبانی می کند و شامل عناوین صفحه سفارشی، ادغام تلگرام، کدهای پویا و آمار پیوند است.

در مجموع، فروشگاه ONNX یک تهدید خطرناک برای دارندگان حساب مایکروسافت ۳۶۵، به ویژه برای شرکت هایی است که در بخش خدمات مالی گسترده تر فعالیت می کنند.

برای محافظت در برابر حملات پیچیده فیشینگ، به مدیران توصیه میشود پیوستهای PDF و HTML را از منابع تأیید نشده مسدود کنند، دسترسی به وبسایتهای HTTPS با گواهیهای نامعتبر یا منقضی شده را مسدود کنند، و کلیدهای امنیتی سختافزاری FIDO2 را برای حسابهای پرخطر و دارای امتیاز تنظیم کنند.

EclecticIQ همچنین قوانین YARA را در گزارش خود به اشتراک گذاشته است تا به شناسایی فایل های PDF مخربی که حاوی کدهای QR منجر به URL های فیشینگ هستند کمک کند.