تعمیرات جعلی CrowdStrike شرکتها را با بدافزارها مورد هدف قرار می دهند.

هکرها در حال سوء استفاده از اختلال بزرگ ناشی از بهروزرسانی CrowdStrike هستند که روز جمعه شرکت های مختلفی را تحت تاثیر قرار داد.

در شرایطی که شرکتها به دنبال کمک برای رفع مشکلات سیستمهای ویندوزی خود هستند، پژوهشگران و سازمانهای دولتی متوجه شدهاند که تعداد ایمیلهای فیشینگ که میخواهند از این شرایط بهرهبرداری کنند، افزایش یافته است. این ایمیلها تلاش میکنند تا با استفاده از وضعیت موجود، کاربران را فریب دهند و به اطلاعات حساس آنها دسترسی پیدا کنند.

ارتباط از طریق کانال رسمی

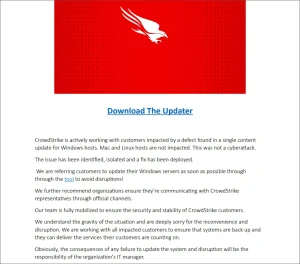

CrowdStrike در اطلاعیه جدیدی اعلام کرده که به طور فعال در حال ارائه کمک و پشتیبانی به مشتریانی است که به دلیل بهروزرسانی محتوایی اخیر دچار مشکل شده و سیستمهای ویندوزی آنها خراب شدهاند.

شرکت به مشتریان خود توصیه میکند مطمئن شوند که فقط از طریق کانالهای رسمی و تأیید شده با نمایندگان شرکت ارتباط برقرار میکنند، چرا که ممکن است افراد بدخواه یا دشمنان بخواهند از چنین شرایطی (مثلاً مشکلات اخیر یا بحرانها) سوءاستفاده کنند و به مشتریان آسیب برسانند.

George Kurtz ، مدیرعامل CrowdStrike، از همه میخواهد که هوشیار باشند و فقط با نمایندگان رسمی CrowdStrike ارتباط برقرار کنند. او تأکید میکند که وبلاگ و پشتیبانی فنی شرکت همچنان منابع رسمی برای دریافت جدیدترین اطلاعات و بهروزرسانیها هستند.

مرکز امنیت سایبری ملی بریتانیا (NCSC) نیز هشدار داد که شاهد افزایش پیامهای فیشینگ بوده است که به دنبال سوءاستفاده از اختلال پیشآمده هستند.

پلتفرم AnyRun که برای تحلیل خودکار بدافزارها استفاده میشود، مشاهده کرده که تعداد تلاشها برای تقلید از شرکت CrowdStrike(بهمنظور فریب دادن کاربران و سرقت اطلاعات آنها) افزایش یافته است و این تلاشها میتواند منجر به حملات فیشینگ شود. ] ۱ ، ۲ ، ۳ [

بدافزارهایی که در قالب به روزرسانی و تعمیرات مخفی شده اند

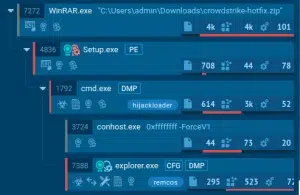

در روز شنبه، پژوهشگر امنیت سایبری با نام g0njxa برای اولین بار یک کمپین بدافزاری را گزارش داد که مشتریان بانک BBVA را هدف قرار داده بود. این کمپین یک بهروزرسانی جعلی با نام CrowdStrike Hotfix

ارائه میکرد که در واقع نرمافزار مخرب) Remcos RAT ابزاری برای دسترسی از راه دور) را نصب میکرد.

بهروزرسانی جعلی (hotfix) از طریق یک سایت فیشینگ تبلیغ میشد، سایت portalintranetgrupobbva[.]com، که وانمود میکرد یک پورتال اینترانت بانک BBVA است.

داخل آرشیو بدافزار، دستورالعملهایی وجود دارد که به کارمندان شرکت میگوید این بهروزرسانی را نصب کنند تا از بروز خطا هنگام اتصال به شبکه داخلی شرکت جلوگیری کنند.

فایل ‘instrucciones.txt’ به زبان اسپانیایی بیان میکند که بهروزرسانی برای جلوگیری از خطاهای اتصال و همگامسازی با شبکه داخلی شرکت اجباری است.

شرکت AnyRun، که درباره همان کمپین توییت کرده بود، گفت که این اصلاحیه (hotfix) جعلی نرمافزاری به نام HijackLoader را منتقل میکند. سپس HijackLoader ابزاری به نام Remcos(که یک ابزار دسترسی از راه دور است) را روی سیستم آلوده نصب میکند.

مهاجمان یک نرمافزار مخرب (پاککننده داده) را به عنوان بهروزرسانی جعلی از شرکت امنیت سایبری CrowdStrike ارائه میدهند تا کاربران را فریب دهند.

این نرمافزار مخرب با نوشتن صفر بایت بر روی فایلها (که باعث از بین رفتن اطلاعات موجود در فایلها میشود) سیستم را تخریب میکند و سپس این عمل تخریبی را از طریق تلگرام گزارش میدهد.

گروه هکتیویست Handala ادعا کرده که با جعل هویت شرکت CrowdStrike در ایمیلهای ارسالی به شرکتهای اسرائیلی، یک نرمافزار مخرب پاککننده داده را توزیع کردهاند.

مهاجمان با ارسال ایمیلهایی از دامنه ‘crowdstrike.com.vc’ خود را به جای شرکت CrowdStrike جا زده و به مشتریان ایمیل فرستادهاند و به دروغ مدعی شدهاند که ابزاری برای آنلاین کردن دوباره سیستمهای ویندوز ایجاد کردهاند.

ایمیلهای ارسالی از سوی مهاجمان حاوی یک فایل PDF با دستورالعملهای بیشتر و یک لینک برای دانلود یک فایل ZIP مخرب هستند که در داخل آن یک فایل اجرایی با نام ‘Crowdstrike.exe’ قرار دارد.

به محض اینکه بهروزرسانی جعلی CrowdStrike اجرا شود، پاککننده داده به یک پوشه در مسیر %Temp% استخراج شده و برای از بین بردن دادههای ذخیرهشده در دستگاه اجرا میشود.

میلیون ها هاست ویندوزی از کار افتادند.

نقص در بهروزرسانی نرمافزار CrowdStrike تأثیر زیادی بر سیستمهای ویندوز در بسیاری از سازمانها داشت و آن را به فرصتی بسیار خوب برای مجرمان سایبری تبدیل کرد.

به گفته مایکروسافت، بهروزرسانی ناسالم «۸.۵ میلیون دستگاه ویندوز یا کمتر از یک درصد از تمام دستگاههای ویندوز را تحت تأثیر قرار داده است».

با وجود درصد کم سیستمهای آسیبدیده و تلاش سریع CrowdStrike برای رفع مشکل، تاثیر آن بسیار بزرگ بود.

خرابیهای کامپیوتری منجر به لغو هزاران پرواز، اختلال در فعالیت شرکتهای مالی، از کار افتادن بیمارستانها، سازمانهای رسانهای، راهآهنها و حتی تأثیر بر خدمات اورژانسی شد.

در یک پست وبلاگی بعد از حادثه در روز شنبه، CrowdStrike توضیح میدهد که علت قطعی، بهروزرسانی یک فایل کانال (پیکربندی سنسور) برای میزبانهای ویندوز (نسخه ۷٫۱۱ و بالاتر) بود که یک خطای منطقی را ایجاد کرد و منجر به خرابی شد.

فایل کانال که باعث خرابیها شده بود شناسایی و رفع شده است، اما برای شرکتهایی که هنوز با مشکل در بازگرداندن سیستمهای خود به وضعیت عادی مواجهاند، CrowdStrike دستورالعملهایی برای بازیابی سیستمها، کلیدهای BitLocker و محیطهای ابری فراهم کرده است.