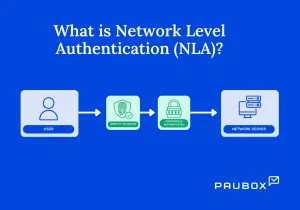

Network Layer Authentication یا حراز هویت در لایه شبکه چیست ؟

Network Layer Authentication چیست ؟

Network Layer Authentication (احراز هویت در لایه شبکه) به فرآیند تأیید هویت دستگاهها یا کاربران در لایه شبکه (Network Layer) مدل OSI اشاره دارد. این نوع احراز هویت به منظور تضمین ارتباطات ایمن و جلوگیری از دسترسی غیرمجاز به شبکه انجام میشود.

چرا احراز هویت در لایه شبکه مهم است؟

لایه شبکه وظیفه انتقال دادهها بین گرههای مختلف در شبکه را بر عهده دارد. بدون احراز هویت مناسب در این لایه، حملاتی مانند سرقت بستهها (Packet Sniffing)، Spoofing، و Man-in-the-Middle میتوانند به راحتی انجام شوند. بنابراین، احراز هویت در این لایه برای حفظ محرمانگی و صحت دادهها ضروری است.

تفاوت Network Layer Authentication در لایه شبکه با سایر لایه های مدل TCP/IP

تفاوتهای Network Layer Authentication در لایه شبکه با احراز هویت در سایر لایههای مدل TCP/IP به مکانیزمها، اهداف، و سطح عملیاتی هر لایه مربوط میشود. در ادامه، این تفاوتها به طور تفکیکی شرح داده میشود:

- لایه شبکه (Network Layer)

- مکانیزم احراز هویت:

از پروتکلهایی مانند IPsec، AH (Authentication Header) و ESP (Encapsulating Security Payload) برای احراز هویت، رمزنگاری، و یکپارچگی دادهها استفاده میشود. - هدف:

تضمین امنیت ارتباطات بین دستگاهها در سطح آدرسدهی (IP). تأیید میکند که هر بسته داده از منبع معتبر ارسال شده است. - ویژگیها:

- مستقل از پروتکلهای کاربردی و انتقال.

- تمرکز بر محافظت از بستههای داده (packets) در هنگام مسیریابی.

- استفاده از احراز هویت مبتنی بر کلید برای حفظ امنیت.

- چالشها:

مدیریت کلیدها و تأمین هماهنگی بین دستگاههای مختلف.

- لایه انتقال (Transport Layer)

- مکانیزم احراز هویت:

استفاده از پروتکلهایی مانند TLS (Transport Layer Security) و SSL (Secure Sockets Layer) که امنیت ارتباطات انتها به انتها (end-to-end) را تضمین میکنند. - هدف:

احراز هویت ارتباطات در سطح پروتکلهایی مانند TCP یا UDP. تأیید میکند که دو طرف ارتباط (Client و Server) معتبر هستند. - ویژگیها:

- تمرکز بر اتصال امن بین برنامهها.

- معمولاً شامل رمزنگاری دادهها علاوه بر احراز هویت است.

- عملکرد در سطح اتصال (Session-Based).

- چالشها:

پیچیدگی در پیادهسازی و سربار محاسباتی.

- لایه کاربرد (Application Layer)

- مکانیزم احراز هویت:

استفاده از پروتکلهایی مانند OAuth، SAML، Kerberos، یا OpenID برای احراز هویت کاربران و سرویسها. - هدف:

تأمین امنیت برنامههای خاص (مانند وبسایتها، ایمیل، و APIها). احراز هویت معمولاً برای کاربران یا سرویسها انجام میشود. - ویژگیها:

- وابسته به برنامه خاص (Application-Specific).

- معمولاً از روشهای مبتنی بر رمز عبور یا توکن استفاده میشود.

- میتواند شامل مدیریت مجوزها و نقشها نیز باشد.

- چالشها:

آسیبپذیری در برابر حملات فیشینگ و سرقت اعتبارنامه.

روش های احراز هویت در Network Layer Authentication

روشهای احراز هویت در لایه شبکه (Network Layer Authentication) به مکانیزمهایی اشاره دارند که برای شناسایی و تأیید هویت دستگاهها یا کاربران قبل از انتقال دادهها در این لایه استفاده میشوند. این روشها بر استفاده از پروتکلها و فناوریهایی تمرکز دارند که امنیت دادهها را از مبدأ تا مقصد تضمین میکنند.

- احراز هویت مبتنی بر کلید رمزنگاری (Key-Based Authentication)

- از کلیدهای رمزنگاری برای احراز هویت دو طرف ارتباط استفاده میشود.

- روشها:

- کلیدهای متقارن (Symmetric Keys): از یک کلید مشترک برای رمزنگاری و احراز هویت استفاده میشود.

- کلیدهای نامتقارن (Asymmetric Keys): از یک جفت کلید عمومی و خصوصی برای تأیید هویت استفاده میشود.

- پروتکل مرتبط:

- IPsec از الگوریتمهای رمزنگاری مانند AES و RSA برای مدیریت کلیدها استفاده میکند.

- پروتکل احراز هویت AH (Authentication Header)

- یکی از اجزای IPsec که یک هدر اضافی به بستههای IP اضافه میکند.

- ویژگیها:

- یکپارچگی و اعتبار بستههای داده را تأیید میکند.

- بستهها را در برابر تغییرات غیرمجاز محافظت میکند.

- از کلیدهای رمزنگاری مشترک برای احراز هویت استفاده میکند.

- محدودیت:

- AH تنها یکپارچگی و احراز هویت را ارائه میدهد و شامل رمزنگاری محتوای بستهها نیست.

- پروتکل ESP (Encapsulating Security Payload)

- یکی دیگر از اجزای IPsec که علاوه بر احراز هویت، رمزنگاری دادهها را فراهم میکند.

- ویژگیها:

- دادهها را رمزنگاری میکند تا محرمانگی اطلاعات حفظ شود.

- یکپارچگی دادهها را بررسی میکند.

- هویت منبع و مقصد را تأیید میکند.

- مزیت:

- نسبت به AH امنیت بیشتری فراهم میکند زیرا شامل رمزنگاری دادهها نیز میشود.

- احراز هویت مبتنی بر گواهی دیجیتال (Certificate-Based Authentication)

- از گواهیهای دیجیتال برای تأیید هویت طرفین ارتباط استفاده میشود.

- ویژگیها:

- گواهیهای دیجیتال معمولاً توسط یک مرجع معتبر (CA) صادر میشوند.

- اعتبار طرفین ارتباط با استفاده از کلیدهای عمومی و خصوصی بررسی میشود.

- پروتکل مرتبط:

- IKE (Internet Key Exchange) از گواهیهای دیجیتال برای تأیید هویت طرفین در هنگام ایجاد ارتباط IPsec استفاده میکند.

- احراز هویت مبتنی بر Pre-Shared Keys (PSK)

- یک روش ساده که در آن دو طرف ارتباط از پیش یک کلید مشترک را به اشتراک گذاشتهاند.

- ویژگیها:

- مناسب برای محیطهای کوچک و با اعتماد بالا.

- آسان برای پیادهسازی اما کمتر امن در مقایسه با روشهای مبتنی بر گواهی دیجیتال.

- محدودیت:

- اگر کلید مشترک لو برود، امنیت ارتباط به خطر میافتد.

- احراز هویت مبتنی بر پروتکلهای AAA

- پروتکلهای RADIUS و TACACS+ برای مدیریت دسترسی و احراز هویت در سطح شبکه استفاده میشوند.

- ویژگیها:

- RADIUS: مناسب برای احراز هویت متمرکز کاربران در شبکه.

- TACACS+: علاوه بر احراز هویت، کنترل دسترسی دقیقتری ارائه میدهد.

- کاربرد:

- بیشتر در شبکههای سازمانی برای مدیریت کاربران و دستگاهها استفاده میشود.

- احراز هویت مبتنی بر توکن یا اعتبارنامههای پویا

- از توکنهای امنیتی یا کدهای یکبار مصرف برای احراز هویت در سطح شبکه استفاده میشود.

- ویژگیها:

- امنیت بالا با تولید کدهای پویا برای هر جلسه.

- کاهش ریسک سرقت اعتبارنامهها.

- کاربرد:

- بیشتر در VPNهای امن و شبکههای حساس استفاده میشود.

- احراز هویت چندعاملی (Multi-Factor Authentication)

- ترکیبی از چندین عامل احراز هویت (مانند گواهی دیجیتال، رمز عبور، و توکن) برای تقویت امنیت.

- مزایا:

- احتمال نفوذ را به شدت کاهش میدهد.

- کاربرد:

- در شبکههایی با سطح امنیت بالا و سازمانهای حساس.

پروتکل های احراز هویت در Network Layer Authentication

پروتکلهای احراز هویت در لایه شبکه (Network Layer Authentication) به پروتکلهایی اشاره دارند که امنیت و صحت ارتباطات در این لایه را تضمین میکنند. این پروتکلها عمدتاً در چارچوب IPsec و سایر مکانیزمهای امنیتی مورد استفاده قرار میگیرند. در ادامه به بررسی مهمترین پروتکلهای احراز هویت در این لایه پرداخته میشود:

- IPsec (Internet Protocol Security)

یک مجموعه پروتکل است که برای تأمین امنیت در لایه شبکه استفاده میشود و شامل دو جزء اصلی زیر است:

الف) AH (Authentication Header)

- ویژگیها:

- فراهم کردن احراز هویت و یکپارچگی برای بستههای IP.

- اضافه کردن یک هدر اضافی به بستهها که شامل اطلاعات احراز هویت است.

- حفاظت در برابر تغییرات غیرمجاز در بستهها (Integrity Protection).

- محدودیت:

- از رمزنگاری دادهها پشتیبانی نمیکند، بنابراین محتوا همچنان قابل مشاهده است.

ب) ESP (Encapsulating Security Payload)

- ویژگیها:

- ارائه احراز هویت، محرمانگی (رمزنگاری)، و یکپارچگی دادهها.

- رمزنگاری محتویات بستهها برای محافظت در برابر دسترسی غیرمجاز.

- مزایا:

- کاملتر از AH است زیرا رمزنگاری را نیز فراهم میکند.

ج) SA (Security Association)

- بخشی از IPsec که پارامترهای امنیتی بین دو طرف ارتباط را تعریف میکند.

- شامل اطلاعاتی مانند الگوریتم رمزنگاری و کلیدهای مورد استفاده است.

- IKE (Internet Key Exchange)

- هدف:

مدیریت کلیدهای رمزنگاری و ایجاد ارتباطات امن در IPsec. - ویژگیها:

- مذاکره برای الگوریتمهای رمزنگاری و احراز هویت.

- پشتیبانی از دو حالت:

- Main Mode: امنیت بالا اما کندتر.

- Aggressive Mode: سریعتر اما با امنیت کمتر.

- نسخهها:

- IKEv1: نسخه اولیه که نسبتاً پیچیده است.

- IKEv2: نسخه بهبودیافته با امنیت و عملکرد بهتر.

- RADIUS (Remote Authentication Dial-In User Service)

- هدف:

احراز هویت کاربران و دستگاهها در شبکه. - ویژگیها:

- یک پروتکل AAA (Authentication, Authorization, Accounting) است.

- استفاده از رمزنگاری برای محافظت از اطلاعات.

- مناسب برای شبکههای بزرگ و متمرکز.

- محدودیت:

- مناسبتر برای مدیریت کاربران نسبت به احراز هویت مستقیم دستگاهها.

- TACACS+ (Terminal Access Controller Access Control System Plus)

- هدف:

مدیریت دسترسی به دستگاهها و سرویسها در شبکه. - ویژگیها:

- مشابه RADIUS، اما انعطافپذیرتر است.

- رمزنگاری کل پیام برای امنیت بیشتر.

- جدا کردن فرآیند احراز هویت، مجوزدهی، و حسابداری.

- مزیت:

- مناسب برای محیطهایی که نیاز به کنترل دقیقتر دارند.

- EAP (Extensible Authentication Protocol)

- هدف:

یک پروتکل عمومی برای احراز هویت که در شبکههای مختلف از جمله لایه شبکه استفاده میشود. - ویژگیها:

- پشتیبانی از روشهای مختلف احراز هویت (مانند گواهی دیجیتال، کلمه عبور).

- معمولاً در ترکیب با پروتکلهای دیگر مانند IPsec برای تقویت امنیت استفاده میشود.

- PAP (Password Authentication Protocol)

- ویژگیها:

- ارسال کلمه عبور به صورت متن ساده (Plain Text).

- امنیت پایین به دلیل فقدان رمزنگاری.

- کاربرد:

- در محیطهای قدیمی یا سیستمهای با حساسیت کم.

- CHAP (Challenge-Handshake Authentication Protocol)

- ویژگیها:

- احراز هویت با استفاده از چالش و پاسخ (Challenge-Response).

- از رمزنگاری برای جلوگیری از ارسال کلمه عبور به صورت متن ساده استفاده میکند.

- مزایا:

- امنیت بهتر نسبت به PAP.

- Kerberos

- هدف:

یک پروتکل احراز هویت مبتنی بر رمزنگاری کلید متقارن. - ویژگیها:

- استفاده از یک مرجع مرکزی (Key Distribution Center – KDC) برای مدیریت کلیدها.

- احراز هویت متقابل (Mutual Authentication) بین کلاینت و سرور.

- کاربرد:

- بیشتر در محیطهای سازمانی برای احراز هویت کاربران و سرویسها.

- GDOI (Group Domain of Interpretation)

- هدف:

مدیریت کلیدها و احراز هویت در گروههای چندپخشی (Multicast). - ویژگیها:

- مناسب برای ارتباطات چندپخشی ایمن در شبکههای بزرگ.

- مدیریت کلید مشترک بین اعضای گروه.

مزایا و معایب احراز هویت در لایه Network

احراز هویت در لایه شبکه (Network Layer)، که معمولاً با استفاده از پروتکلهایی مانند IPsec انجام میشود، مزایا و معایب خاص خود را دارد. در اینجا به بررسی جامع این نقاط قوت و ضعف پرداخته میشود:

مزایا

- امنیت مستقل از برنامهها و پروتکلهای انتقال

- احراز هویت در این لایه مستقل از پروتکلهای انتقال (مانند TCP و UDP) و برنامهها عمل میکند.

- امنیت کلی ارتباطات شبکهای را بدون وابستگی به برنامههای خاص تضمین میکند.

- حفاظت از کل ارتباطات شبکهای

- تمام بستههای داده، از جمله هدرهای IP و محتوای بستهها (با استفاده از ESP)، ایمن میشوند.

- از تغییر، دستکاری، یا جعل بستههای IP جلوگیری میکند.

- پشتیبانی از VPN و ارتباطات ایمن راه دور

- لایه شبکه با استفاده از IPsec یکی از اصلیترین فناوریها برای ایجاد شبکههای خصوصی مجازی (VPN) است.

- قابلیت ایجاد تونلهای ایمن برای ارتباطات از راه دور و دفاتر شعبه.

- احراز هویت دوطرفه (Mutual Authentication)

- در بسیاری از موارد، هویت هر دو طرف ارتباط (ارسالکننده و دریافتکننده) تأیید میشود.

- این امر اعتماد بیشتری بین دستگاهها برقرار میکند.

- یکپارچگی و حفاظت از دادهها در مسیر ارتباط

- از دادهها در برابر تغییرات غیرمجاز در حین انتقال محافظت میکند.

- تضمین میکند که دادهها بدون دستکاری به مقصد میرسند.

- مدیریت کلیدهای رمزنگاری

- پروتکلهایی مانند IKE امکان مدیریت امن کلیدهای رمزنگاری را فراهم میکنند.

- فرآیند مذاکره و تبادل کلید به صورت خودکار و ایمن انجام میشود.

- انعطافپذیری در کاربردها

- میتواند در شبکههای بزرگ و پیچیده (سازمانی) و حتی شبکههای کوچک و خانگی استفاده شود.

معایب

- پیچیدگی پیادهسازی

- تنظیم و پیکربندی پروتکلهایی مانند IPsec و IKE میتواند پیچیده باشد.

- نیازمند دانش فنی بالا برای مدیریت و عیبیابی است.

- سربار محاسباتی

- رمزنگاری و احراز هویت بستهها نیاز به منابع پردازشی بیشتری دارد.

- ممکن است عملکرد شبکه را کاهش دهد، به خصوص در دستگاههای با توان پردازشی محدود.

- عدم حفاظت از دادههای رمزنگاریشده در سطح بالا

- لایه شبکه نمیتواند ارتباطات رمزنگاریشده در سطح برنامه (مانند HTTPS) را بررسی کند.

- حملاتی که در سطح برنامه رخ میدهند (مانند SQL Injection) را نمیتواند تشخیص دهد.

- محدودیت در مقابله با حملات داخلی

- اگر یک مهاجم بتواند به شبکه داخلی نفوذ کند، احراز هویت در لایه شبکه ممکن است ناکارآمد باشد.

- برای حفاظت کامل، نیاز به ترکیب با روشهای امنیتی در لایههای بالاتر است.

- چالشهای مدیریت کلیدها و گواهیها

- مدیریت کلیدها در محیطهای بزرگ میتواند پیچیده باشد.

- گواهیهای دیجیتال نیازمند زیرساختهای PKI (Public Key Infrastructure) هستند که هزینهبر است.

- عدم شفافیت برای کاربران نهایی

- کاربران نهایی معمولاً متوجه احراز هویت در این لایه نمیشوند، بنابراین درک اهمیت آن برایشان دشوار است.

- ممکن است این مسئله منجر به کمتوجهی به پیکربندی صحیح شود.

- محدودیت در پشتیبانی پروتکلها

- برخی پروتکلهای خاص یا دستگاههای قدیمی ممکن است از IPsec یا سایر مکانیزمهای احراز هویت در این لایه پشتیبانی نکنند.

- این امر ممکن است سازگاری شبکه را تحت تأثیر قرار دهد.

- هزینههای زیرساختی و مدیریتی

- نیاز به زیرساختهای اضافی مانند سرورهای AAA، سیستمهای مدیریت گواهی، و تجهیزات شبکه پیشرفته.

- این امر میتواند هزینههای اجرایی و نگهداری را افزایش دهد.

کاربرد های Network Layer Authentication در سازمان ها

احراز هویت در لایه شبکه (Network Layer Authentication) در سازمانها بهعنوان یکی از مکانیزمهای کلیدی برای تأمین امنیت شبکه استفاده میشود. این فناوری کاربردهای متنوعی دارد که در ادامه به مهمترین آنها اشاره میشود:

- ایجاد و مدیریت شبکههای خصوصی مجازی (VPN)

- کاربرد:

- تأمین امنیت ارتباطات بین دفاتر شعب مختلف سازمان از طریق ایجاد تونلهای رمزنگاریشده.

- فراهمسازی دسترسی ایمن برای کارکنان راه دور یا دورکار.

- چگونه کار میکند؟

- از IPsec برای رمزنگاری و احراز هویت ارتباطات استفاده میشود.

- احراز هویت دوطرفه هویت دستگاههای متصل به VPN را تضمین میکند.

- محافظت از ارتباطات بین سرورها (Server-to-Server Security)

- کاربرد:

- تأمین امنیت دادهها و احراز هویت در ارتباطات بین دیتاسنترها یا سرورهای توزیعشده.

- مزایا:

- تضمین میکند که دادهها بین سرورها بدون تغییر و بهصورت امن انتقال مییابند.

- جلوگیری از شنود و دستکاری دادهها در شبکه.

- امنیت در محیطهای ابری (Cloud Security)

- کاربرد:

- ایمنسازی ارتباطات بین سازمان و سرویسهای ابری (مانند AWS، Azure یا Google Cloud).

- احراز هویت و رمزنگاری دادههای در حال انتقال به مراکز داده ابری.

- چرا مهم است؟

- استفاده از احراز هویت لایه شبکه تضمین میکند که فقط دستگاههای مجاز میتوانند به سرویسهای ابری دسترسی پیدا کنند.

- مدیریت دسترسی به شبکههای داخلی سازمان (Intranet Security)

- کاربرد:

- جلوگیری از دسترسی غیرمجاز به شبکههای داخلی سازمان.

- احراز هویت دستگاهها و کاربران پیش از اجازه دسترسی به منابع سازمانی.

- مکانیزمها:

- استفاده از پروتکلهای RADIUS یا TACACS+ برای مدیریت دسترسی.

- جلوگیری از حملات سایبری (Cybersecurity Defense)

- کاربرد:

- محافظت در برابر حملات مبتنی بر IP مانند IP Spoofing، Man-in-the-Middle یا Packet Sniffing.

- تشخیص و جلوگیری از تغییر یا دستکاری بستهها در حین انتقال.

- پروتکل مرتبط:

- استفاده از AH برای احراز هویت و بررسی یکپارچگی دادهها.

- امنیت اینترنت اشیا (IoT Security)

- کاربرد:

- احراز هویت دستگاههای IoT متصل به شبکه سازمانی.

- ایمنسازی ارتباطات بین دستگاههای IoT و سرورهای مرکزی.

- چالشها:

- دستگاههای IoT معمولاً منابع محاسباتی محدودی دارند، بنابراین نیاز به راهحلهای سبک و کارآمد وجود دارد.

- پشتیبانی از شبکههای چندپخشی (Multicast Networks)

- کاربرد:

- ایمنسازی ارتباطات چندپخشی در سازمانهایی که از فناوریهایی مانند IPTV یا سیستمهای مدیریت ویدیو استفاده میکنند.

- پروتکل مرتبط:

- استفاده از GDOI (Group Domain of Interpretation) برای مدیریت کلیدها در ارتباطات چندپخشی.

- تسهیل پیادهسازی Zero Trust Architecture

- کاربرد:

- در مدل Zero Trust، احراز هویت در لایه شبکه نقش کلیدی ایفا میکند.

- تضمین میکند که هر دستگاه و کاربر باید قبل از دسترسی به منابع شبکه احراز هویت شود.

- مزایا:

- کاهش سطح حمله و تقویت امنیت سازمان.

- امنیت در محیطهای صنعتی و SCADA

- کاربرد:

- ایمنسازی ارتباطات در سیستمهای کنترل صنعتی (ICS) و شبکههای SCADA.

- جلوگیری از نفوذ به دستگاههای حیاتی صنعتی.

- ویژگی خاص:

- استفاده از پروتکلهایی مانند IPsec برای تضمین امنیت شبکههای حساس.

- مدیریت و نظارت بر دسترسی کارکنان (Access Control)

- کاربرد:

- احراز هویت و مدیریت دسترسی کارکنان به منابع شبکه براساس نقشها و مجوزها.

- اطمینان از اینکه فقط کاربران مجاز به منابع حیاتی دسترسی دارند.

- پروتکل مرتبط:

- استفاده از RADIUS یا TACACS+ برای کنترل دسترسی.

- امنیت در ارتباطات بینالمللی و بینسازمانی

- کاربرد:

- ایمنسازی ارتباطات بین سازمانهای همکار یا شرکتهای بینالمللی.

- چرا اهمیت دارد؟

- در ارتباطات خارجی، نیاز به تأمین امنیت و احراز هویت قویتر برای جلوگیری از حملات احتمالی وجود دارد.

- مدیریت کلیدها و گواهیهای دیجیتال در شبکه

- کاربرد:

- ایجاد و مدیریت امن کلیدهای رمزنگاری و گواهیها برای دستگاهها و سرویسهای شبکه.

- پروتکل مرتبط:

- استفاده از IKE برای مدیریت امن کلیدهای رمزنگاری.