آسیبپذیری ویندوز از braille spaces در حملات zero-day سوءاستفاده کرده است.

یک آسیبپذیری spoofing (جعل) MSHTML ویندوز که اخیراً برطرف شده است و تحت شماره CVE-2024-43461 ثبت شده، اکنون به عنوان سوءاستفادهشده قبلی علامتگذاری شده است، زیرا در حملات گروه هک APT با نام Void Banshee مورد استفاده قرار گرفته است.

هنگامی که این آسیبپذیری برای اولین بار به عنوان بخشی از بهروزرسانی امنیتی Patch Tuesday سپتامبر ۲۰۲۴ فاش شد، مایکروسافت این آسیبپذیری را به عنوان سوءاستفادهشده قبلی علامتگذاری نکرده بود. با این حال، در روز جمعه، مایکروسافت مشاوره مربوط به CVE-2024-43461 را بهروزرسانی کرد تا نشان دهد که این آسیبپذیری پیش از آن که برطرف شود، در حملات مورد سوءاستفاده قرار گرفته است.

Peter Girnus، محقق ارشد امنیت در Trend Micro، کشف کرد که آسیبپذیری CVE-2024-43461 در حملات روز صفر توسط گروه هکری Void Banshee برای نصب بدافزارهایی که اطلاعات را میدزدند، مورد استفاده قرار گرفته است.

Void Banshee یک گروه هکری APT است که برای اولین بار توسط Trend Micro شناسایی شده و سازمانهایی در آمریکای شمالی، اروپا و آسیای جنوب شرقی را هدف قرار میدهد تا دادهها را سرقت کرده و به نفع مالی خود بهرهبرداری کند.

آسیبپذیری روز صفر CVE-2024-43461

در ماه ژوئیه، هر دو سازمان Check Point Research و Trend Micro گزارشهایی در مورد حملاتی که از آسیبپذیریهای روز صفر ویندوز برای آلوده کردن دستگاهها با بدافزار Atlantida استفاده کردهاند، منتشر کردند. این بدافزار به منظور سرقت اطلاعات حساس از جمله رمزهای عبور و کیفپولهای ارز دیجیتال طراحی شده است.

در این حملات از آسیبپذیریهای روز صفر با شمارههای CVE-2024-38112 (که در ماه ژوئیه برطرف شد) و CVE-2024-43461 (که در این ماه برطرف شد) به عنوان بخشی از زنجیره حمله استفاده شده است.

کشف آسیبپذیری روز صفر CVE-2024-38112 به محقق Check Point، Haifei Li نسبت داده شده است. او میگوید که از این آسیبپذیری برای مجبور کردن ویندوز به باز کردن وبسایتهای مخرب در اینترنت اکسپلورر به جای مایکروسافت اج هنگام راهاندازی فایلهای میانبر به طور خاص طراحی شده، استفاده شده است.

Haifei Li در گزارش تحقیقاتی Check Point در ماه ژوئیه توضیح داد که : حملهکنندگان با استفاده از فایلهای میانبر اینترنت با پسوند “.url” قادر بودند تا مرورگر قدیمی اینترنت اکسپلورر را برای باز کردن وبسایتهایی که تحت کنترل آنها بود، فعال کنند.

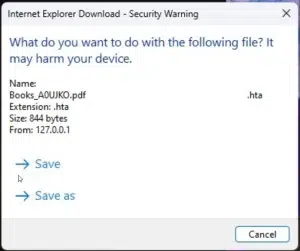

URLهای موجود در فایلهای میانبر اینترنت برای دانلود یک فایل مخرب HTA استفاده شده و هنگامی که کاربر آن فایل را باز میکرد، اسکریپتی اجرا میشد که بدافزار Atlantida را بر روی دستگاه کاربر نصب میکرد.

فایلهای HTA از آسیبپذیری روز صفر دیگری با شماره CVE-2024-43461 استفاده کردند تا پسوند فایل HTA را پنهان کنند و فایل را به عنوان PDF نمایش دهند هنگامی که ویندوز از کاربران میپرسید که آیا باید آن را باز کنند یا خیر، همانطور که در زیر نشان داده شده است.

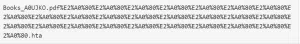

محقق ZDI، Peter Girnus بیان کرد که آسیبپذیری CVE-2024-43461 همچنین در حملات Void Banshee استفاده شده تا شرایط CWE-451 را از طریق نامهای فایل HTA ایجاد کند که شامل ۲۶ کاراکتر فضای بریل کدگذاریشده (%E2%A0%80) بود تا پسوند .hta را پنهان کند.

همانطور که در زیر مشاهده میکنید، نام فایل به عنوان یک فایل PDF شروع میشود، اما شامل بیست و شش کاراکتر فضای بریل کدگذاریشده (%E2%A0%80) است که به طور مکرر تکرار شدهاند و در پایان با پسوند ‘.hta’ خاتمه مییابد.

پس از نصب بهروزرسانی امنیتی برای CVE-2024-43461، گیرنس میگوید که فضای بریل حذف نمیشود، اما اکنون ویندوز پسوند واقعی .hta را در پیغامها نمایش میدهد.

متأسفانه، این اصلاح به طور کامل مشکل را حل نمیکند، زیرا فضای بریل موجود احتمالاً هنوز هم باعث میشود که مردم فکر کنند فایل یک PDF است، نه یک فایل HTA.

مایکروسافت سه آسیبپذیری روز صفر دیگری را که بهطور فعال مورد سوءاستفاده قرار میگرفتند، در بهروزرسانی امنیتی ماه سپتامبر (Patch Tuesday) برطرف کرد، از جمله CVE-2024-38217 که در حملات LNK stomping برای دور زدن ویژگی امنیتی Mark of the Web مورد سوءاستفاده قرار گرفته بود.