-

شبکه

آموزش تصویری پروتکل های شبکه TCP-IP

TCP/IP، یکی از مهمترین پروتکل های بکار گرفته شده در شبکه های رایانه ای است. اینترنت بعنوان بزرگترین شبکه موجود، از پروتکل نامبرده به منظور برقراری ارتباط دستگاه های گوناگون بهره می گیرد. برقراری ارتباط از طریق پروتکل های متعددی که در چهارلایه مجزا سازماندهی شده اند، میسر می گردد. هر یک از پروتکل های موجود در پشته TCP/IP، دارای…

بیشتر بخوانید » -

بلکهت

دانلود رایگان کنفرانس BlackHat Asia 2015

کنفرانس های گروه بلک با ارائه بالاترین سطح دانش در حوزه امنیت سایبری، از مقبولیت بالای در بین کارشناسان خبره این حوزه برخوردار است. این گروه با تکیه بر دانش بالای اعضای خود و همچنین ارائه های سطح بالا طیف وسیعی از مطالب روز حوزه امنیت سایبری را تحت پوشش خود قرار داده اند. کنفرانس BlackHat Asia 2015 در کشور…

بیشتر بخوانید » -

آموزشهای لیان

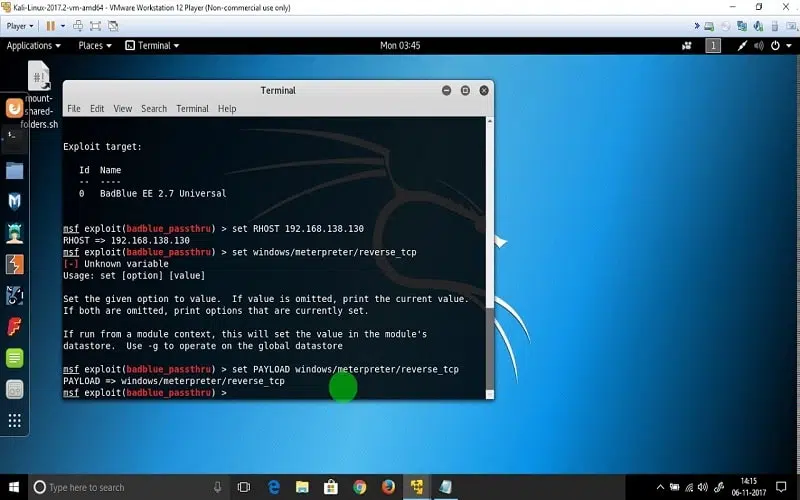

آموزش نفوذ به سیستم با استفاده از BadBlue

در این بخش از سری آموزش های سایت لیان، با آموزش نفوذ به سیستم با استفاده از BadBlue در خدمت شما عزیزان خواهیم بود. بسیاری از سازمان ها به منظور سهولت کار کارمندان خود، اقدام به استفاده از نرم افزارهایی می کنند تا بتوانند کار خود را تسریع بخشند. اما گاهی این نرم افزارها بعلت دارا بودن آسیب پذیری هایی،…

بیشتر بخوانید » -

شبکه

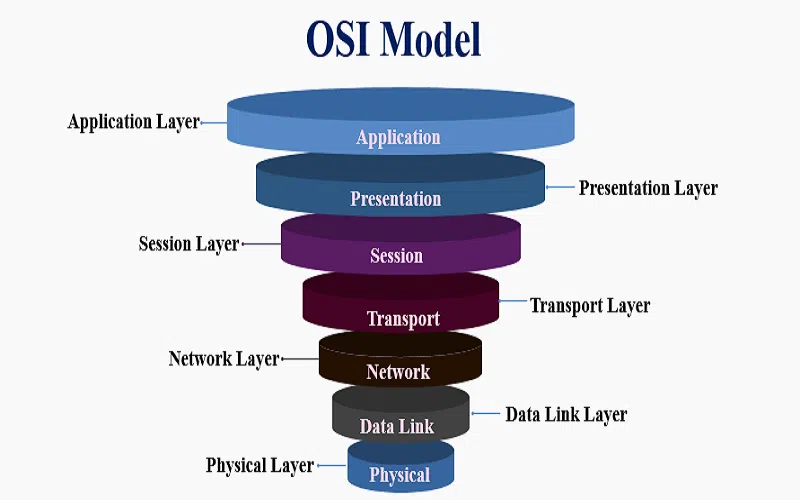

مدل OSI چیست؟ لایههای مدل مرجع OSI

مدل OSI که مخفف Open Systems Interconnection (اتصال متقابل سامانه های باز) است، یک مدل مفهومی است که توسط سازمان بینالمللی استانداردسازی ایجاد شده است و سیستمهای ارتباطی متنوع را قادر میسازد با استفاده از پروتکلهای استاندارد ارتباط برقرار کنند. در زبان انگلیسی ساده، OSI استانداردی را برای سیستمهای رایانهای مختلف فراهم میآورد تا بتوانند با یکدیگر ارتباط برقرار کنند.…

بیشتر بخوانید » -

جرم شناسی (فارنزیک)

فارنزیک چیست؟ کاربرد فارنزیک در امنیت سایبری

فارنزیک چیست؟ همهچیز درباره جرم شناسی رایانه تصور کنید مدیر امنیت سازمانی هستید که اطلاعات مهم و حیاتی زیادی دارد که حفاظت از آنها، مهمترین مسئولیت شما است. در چنین شرایطی چه میکنید؟ مطمئنا اولین کاری که انجام میدهید، اندیشیدن تدابیر امنیتی لازم برای حفاظت از این اطلاعات است. اما در نهایت، با وجود تمام راهکارهای پیشگیرانه ای که اعمال…

بیشتر بخوانید » -

تست نفوذ شبکههای اجتماعی

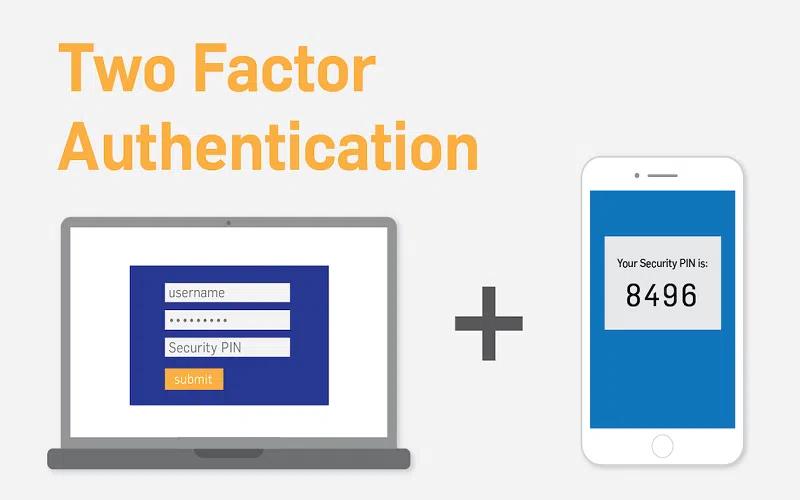

تامین امنیت با احراز هویت دو مرحله ای

قسمت مهم حفاظت از اطلاعاتی مثل ایمیل، رسانه های اجتماعی یا حساب های آنلاین بانکی شما، فرایندی است بنام احراز هویت که اثبات می کند کسی که می خواهد وارد حساب آنلاین شود، چه کسی هست. مطمئن ترین روش حفاظت، احراز هویت دو مرحله ای است که با هم بررسی می کنیم. ممکن است ندانید ولی سه روش مختلف برای…

بیشتر بخوانید » -

سیسکو

پروتکل VTP یا Vlan Trunk Protocol چیست؟

پروتکل VTP، پروتکلی است جهت انتشار دیتابیس vlan ها در بین سوئیچ ها یعنی اینکه می توانیم تمام vlan ها را بر روی یک سوئیچ بسازیم، پاک کنیم و یا بطور کلی تمام تغییرات در دیتابیس vlan ها را می توانیم تنها در یک سوئیچ انجام دهیم و این تغییرات به همه سوئیچ ها انتقال داده شود. این ویژگی زمانی…

بیشتر بخوانید » -

امنیت اطلاعات

مرورگر تور چیست؟ آیا Tor امن است؟

مرورگر تور، یک نرمافزار رایگان و متن باز است که با هدف حفظ امنیت و حریم شخصی کاربران طراحی شده است. با استفاده از تور میتوانید به صورت ناشناس در فضای اینترنت فعالیت کنید و خیالتان راحت باشد که کسی نمیتواند ترافیک و فعالیتهای شما را ردیابی کند. این روزها، آگاهی کاربران افزایش یافته و بیش از پیش به حریم…

بیشتر بخوانید » -

امنیت اطلاعات

آموزش تصویری نحوه ورود به دارک وب با استفاده از مرورگر Tor

در مقاله قبل، به طور کامل درباره دارک وب توضیح دادیم و فهمیدیم که منظور از دارک وب چیست. همانطور که دیدیم، ورود به دارک وب با استفاده از مرورگرها و موتورهای جستجوگر رایج امکان پذیر نیست و برای ورود به این وبسایتها، باید از ابزارهای خاصی استفاده کرد. یکی از معروفترین مرورگرهایی که برای ورود به دارک وب از…

بیشتر بخوانید » -

مستند

دانلود رایگان مستند روزهای صفر (Zero Days)

روزهای صفر (Zero Days) مستندی درباره اکستاکس نت، یک ویروس قدرتمند و مخرب کامپیوتر است که توسط ایالت متحده آمریکا و اسرائیل ساخته شده تا بتواند به بخشهای حساس و حیاتی تاسیسات هستهای ایران خسارت وارد کند، ولی تبدیل به تهدیدی جهانی میشود… تاریخ انتشار: هشتم جولای ۲۰۱۶ (آمریکا) کارگردان: Alex Gibney فیلمنامه: Alex Gibney آهنگساز: Will Bates تهیهکنندگان: Alex…

بیشتر بخوانید »