تست نفوذ و امنیت

-

چرا زبان پایتون، بهترین گزینه برای هک و تستنفوذ است؟

پایتون یک زبان برنامهنویسی عمومی (General Purpose) است و به یک حوزه خاص محدود نمیشود. بهبیاندیگر از این زبان میتوان در بخشهای مختلف تکنولوژی استفاده کرد. برخی از زبانهای برنامهنویسی روی حوزه خاصی متمرکز هستند و در بخشهای دیگر کاربرد زیادی ندارند، اما پایتون اینگونه نیست. امروزه پایتون درزمینه تجزیهوتحلیل بیگ دیتا ها، مدیریت سیستمها، توسعه برنامههای کاربردی تحت وب…

بیشتر بخوانید » -

کرک اینستاگرام با ۵ ابزار کاربردی

اینستاگرام یکی از اپلیکیشنهای بسیار محبوب است که بهطور گسترده در جهان از آن استفاده میشود. کرک اینستاگرام معمولا از طریق حملات بروت فورس، مهندسی اجتماعی یا فیشینگ اتفاق میافتد. در این مقاله از بلاگ لیان، قصد داریم با معرفی چند ابزار پسورد کرکر به شما نشان دهیم که چگونه میتوانید یک اکانت اینستاگرام را کرک کنید. پسورد کرکرهای اینستاگرام…

بیشتر بخوانید » -

چگونه یک کارشناس تست نفوذ انتخاب کنیم؟ ۱۰ نکته تا استخدام!

مهاجمان امروزی خلاق هستند؛ بهگونهای که کسی جلودارشان نیست. در اینجا ۱۰ قانونی که هنگام استخدام متخصص تست نفوذ باید در نظر داشته باشید را برای شما عنوان میکنیم: ZDNet جهت کمک به شما در زمینهی بهکارگرفتن متخصصان تست حرفهای، تیزبین، کارآمد، معتمد و خلاق در انجام تست نفوذ، با برخی از برترین متخصصان تست، سازمانها و تیمهای انجامدهندهی تست…

بیشتر بخوانید » -

نسخه ۱۱ دوره CEH چه تفاوتی با نسخه قبلی دارد؟

موسسه EC-Council اخیرا مدرک CEH v11 یا همان نسخهی یازدهم مدرک هکر اخلاقی خود را معرفی کرد. سوالی که برای طیف عظیمی از کاربران و دانشجویان در حال حاضر به وجود آمده، تغییرات CEH v11 نسبت به CEH v10 است. بیایید با هم جواب این سوال را ببینیم. رویکرد موسسه EC-Council در دوره CEH این است که به دانشجویان بیاموزد…

بیشتر بخوانید » -

شناسایی باجافزار و نحوه عملکرد آنها

باج افزار یا RansomWare یک نرمافزار مخرب است که در رایانه یا تلفن همراه ما نصب میشود. این بدافزار بعد از قفل کردن اطلاعات شما، پیامهایی را نمایش میدهد که خواستار پرداخت هزینه برای بازگردانی اطلاعات شما هستند. مانند بدافزارهای دیگر، باجافزار را ممکن است از طریق لینکهای فریبنده و آلوده (با روشهای مهندسی اجتماعی) در یک پیام ایمیل، پیام…

بیشتر بخوانید » -

چگونه اطلاعات کیف پول بیتکوین را استخراج کنیم؟ | آموزش تصویری

با وجود دلایل کاملا مشروع و قانونی برای استفاده از بیتکوین، این ارز دیجیتال همچنان توسط تروریستها، فروشندگان مواد مخدر و سایر افراد تبهکار استفاده می شود. به همین دلیل “Spiderfoot” وارد ماجرا می شود، “Spiderfoot” دارای یک رابط “Command-Line” جهت جستجو آدرس کیف پولهای بیتکوین و دریافت اطلاعات در رابطه با اعتبار مربوط به هریک از آنها است. “Spiderfoot”…

بیشتر بخوانید » -

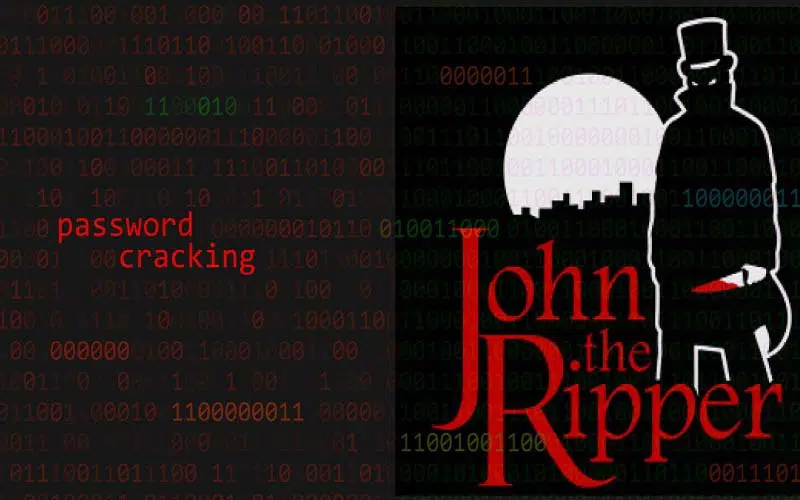

آموزش تصویری هک SSH با نرمافزار “John The Ripper”

آموزش رمزگشایی رمز عبورهای کلید خصوصی”SSH (private key)” با برنامهی جان ریپر “John the Ripper” پروتکل پوسته ایمن (SSH) یکی از رایج ترین پروتکلهای شبکه است که معمولا برای مدیریت از راه دور دستگاهها بهواسطه اتصال رمزنگاری شده استفاده میشود. با این حال، SSH میتواند در معرض حملهی بروت فورس قرار گیرد. احراز هویت مبتنی بر کلید بسیار امنتر است…

بیشتر بخوانید » -

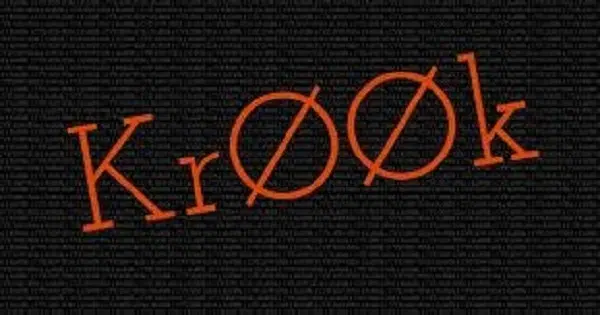

شنود وای فای با استفاده از آسیبپذیری Kr00k

شنود وایفای (Wifi sniffing) در حالتی رخ میدهد که ترافیک ارسالی و ترافیک دریافتی از دستگاه اندپوینت به Wi-Fi شما، بدون اطلاع شما توسط شخصی دیگر در حال رصد، ثبت و ضبط باشد. در این ویدئو “جان واگان” از DevCentral، آسیبپذیری وایفای تازه کشف شدهای به نام آسیب پذیری Kr00k را شرح میدهد. آسیب پذیری Kr00k در واقع در firmware…

بیشتر بخوانید » -

اکسپلویت چیست؟

اکسپلویت قطعهای از نرمافزار، دیتا یا توالی دستورات است که از یک آسیبپذیری در سیستم یا شبکه سواستفاده میکند. هدف اکسپلویت ایجاد رفتار ناخواسته در سیستم یا شبکه، یا دستیابی غیرمجاز به اطلاعات حساس است. آسیبپذیریها به محض شناسایی به منظور ثبت به CVE ارسال میشوند. CVE یک فرهنگ لغت آسیبپذیری (Vulnerability Dictionary) رایگان است که برای تامین امنیت…

بیشتر بخوانید » -

رایجترین روشهای حملات DDoS در سال ۲۰۲۰

حملات DDoS چندجانبه (Multi-vector) برای بار دیگر و بعد از یک دورهی کاهش طولانی مدت، دوباره در حال شدتگرفتن هستند. این حملات در سهماههی سوم سال ۲۰۱۹ در مقایسه با سهماههی قبلی ۳۰ درصد افزایش داشتهاند. حمله DDoS هنگامی صورت میگیرد که چندین سیستم سیلی از ترافیک نامعتبر را راهی سیستم یا سرور هدف کنند. این حملات معمولا سرورها، وبسایتها…

بیشتر بخوانید »