فایروال یا دیواره آتش چیست؟ معرفی انواع Firewall

امنیت اطلاعات، مهمتر از هرچیز!

اینترنت مکانی خطرناک و بیرحم است. فضایی پر از انواع تهدیدات، که امنیت اطلاعات شما را به خطر میاندازند. بنابراین، لحظهای که شبکه شما (چه شبکه شخصی شما و چه شبکه سازمانیتان) به اینترنت متصل شود، در معرض انواع مسائل امنیتی قرار میگیرید. راهحل پیشگیری از این مشکل، استفاده از یک برنامه نرم افزاری یا سخت افزاری است که به عنوان فایروال یا دیواره آتش شناخته میشود. وظیفه فایروال، حفاظت از امنیت شبکه شما است و این کار را با فیلتر کردن ترافیک ورودی و خروجی انجام میدهد. در نتیجه، تأثیر ترافیک مخرب که از طریق اینترنت عمومی میتواند بر روی شبکه شما تأثیر بگذارد، به مقدار قابل توجهی کاهش مییابد.

فایروال یا دیواره آتش چیست؟

فایروال یا دیواره آتش، یک برنامه نرم افزاری یا سخت افزاریست که از شبکههای رایانهای در برابر حملات سایبری و نفوذ هکرها، محافظت میکند. فایروال به عنوان اولین خط دفاع در حوزه امنیت شبکه با نظارت کارآمد و بالا بردن ترافیک تبادلی فعالیت میکند. این لایه محافظتی، مانع از دسترسی غیرمجاز به شبکه میشود و میتواند ترافیکهای مرتبط با محتوای ناخواسته را مسدود کند.

“فایروالها بیش از 25 سال است که اولین خط دفاعی در امنیت شبکه هستند.”

فایروال به زبان ساده

اگر بخواهیم تعریف بهتری از دیواره آتش داشته باشیم، باید بگوییم که Firewall دستگاهی در حوزه امنیت شبکه است که بر ترافیک ورودی و خروجی شبکه نظارت میکند و بستههای اطلاعاتی را براساس مجموعهای از قوانین امنیتی، مجاز یا مسدود میکند.

فایروالها میتوانند نرم افزاری یا سخت افزاری باشند، البته بهتر است که با توجه به ساختار شبکه و یا اپلیکیشنهای تحت وب خود، از هر دو نوع، همزمان استفاده کنید. فایروال نرم افزاری برنامهای است که بر روی هر رایانه نصب شده و تردد را از طریق شماره پورتها و برنامهها تنظیم میکند، در حالی که یک فایروال فیزیکی قطعهای از تجهیزات است که بین شبکه و دروازه شما نصب شده است.

هدف فایروال، ایجاد سدی بین شبکه داخلی و ترافیک ورودی از منابع خارجی (مانند اینترنت) به منظور مسدود کردن ترافیک مخرب مانند ویروسها و هکرها است.

تاریخچه دیواره آتش

واژه انگلیسی Firewall که در فارسی به معنای دیواره آتش ترجمه شده است، در ابتدا به دیواری گفته میشد كه قصد داشت آتش را در یك خط از ساختمانهای مجاور، محاصره كند. این اصطلاح در اواخر دهه 1980، با ظهور پدیده اینترنت، برای حوزه فناوری شبکه استفاده شد. در گذشته Firewallهای مورد استفاده برای امنیت شبکه، روترهایی بودند که در اواخر دهه 1980 مورد استفاده قرار میگرفتند، زیرا این روترها، شبکهها را از یكدیگر جدا میكردند.

فایروال چگونه کار میکند؟

سازمانها و اشخاصی که از شبکه، دیتابیس و یا بستر وب استفاده میکنند، حتماً باید از فایروالها استفاده کنند تا:

Firewallها براساس قوانین از پیش تعیینشده، ترافیک ورودی را به دقت تجزیه و تحلیل کرده و برای جلوگیری از حملات، ترافیکهایی که از منابع ناامن یا مشکوک میآیند را فیلتر میکنند. فایروالها از نقاط ورودی کامپیوتر که پورت نام داشته و محل تبادل اطلاعات با دستگاههای خارجی هستند، محافظت میکنند.

به عنوان مثال فایروال تعیین میکند که

“آدرس منبع 172.18.1.1 مجاز است تا از پورت 22 به مقصد 172.18.2.1 برسد.”

دستهبندی انواع Firewall

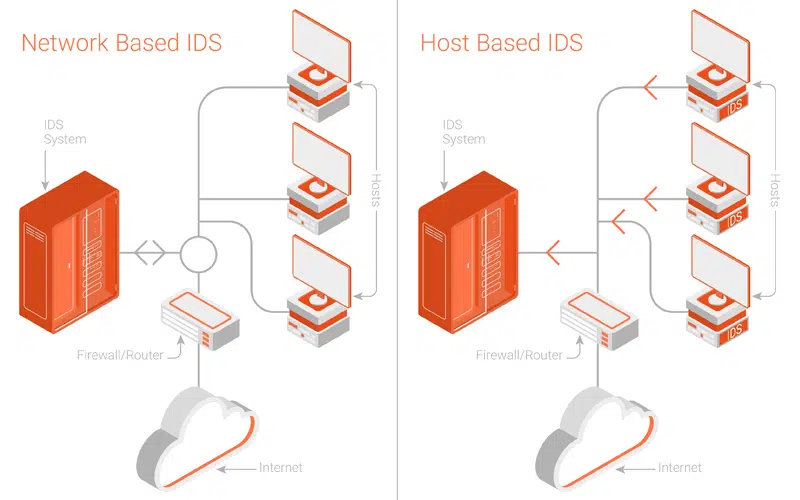

فایروالها بهطور کلی به دو دسته فایروالهای شبکه و فایروالهای مبتنی بر میزبان طبقه بندی میشوند. فایروالهای شبکه، ترافیک بین دو یا چند شبکه را فیلتر کرده و روی سخت افزار شبکه اجرا میشوند. فایروالهای مبتنی بر میزبان که به صورت نرم افزاری هستند، بر روی رایانههای میزبان اجرا میشوند و ترافیک شبکه را در داخل و خارج از آن دستگاهها کنترل میکنند.

فایروالهای شبکه روی رایانههای گیتوی شبکههای LAN، WAN و اینترانت قرار دارند. این دسته از فایروال ها، یا نرم افزارهایی هستند که روی سخت افزار عمومی کار میکنند و یا لوازم رایانهای فایروال مبتنیبر سخت افزار هستند. دستگاههای فایروال ممکن است عملکردهای دیگری را نیز در شبکه داخلی که از آن محافظت میکنند، ارائه دهند؛ مانند عملکرد به عنوان سرور DHCP یا VPN برای آن شبکه. دیوارههای آتش مبتنی بر میزبان، در داخل خود میزبان قرار دارند و ترافیک شبکه را در داخل و خارج از آن ماشینها کنترل میکنند. فایروال مبتنی بر میزبان ممکن است به عنوان بخشی از سیستم عامل یا یک agent نصبی باشد که وظیفه امنیت در نقطه پایانی را برعهده دارد. هر کدام از این دستهها مزایا و معایبی دارند، با این حال، هر کدام نقشی در امنیت لایهای دارند.

فایروالها همچنین میتوانند با توجه به این که منشاء ارتباطات کجاست؟ کجا متوقف میشوند؟ و ردیابی وضعیت آنها چگونه است؟ دستهبندی شوند.

فایروالهای Packet Filtering

رایج ترین نوع فایروال است که بستهها را بررسی میکند، آدرس IPهای مبدأ و مقصد بسته را بررسی میکند و اگر بستهها مطابق با قاعده “مجاز” در فایروال باشند، اجازه ورود به شبکه را داشته و قابل اعتماد خواهند بود. فایروالهای Packet-filtering به دو دسته stateful و stateless تقسیم میشوند. فایروالهای stateless بستهها را مستقل از یکدیگر بررسی میکنند و فاقد زمینه هستند (تارگت مناسب برای هکرها). اما فایروالهای stateful اطلاعات مربوط به بستههای قبلی منتقل شده را نیز به خاطر میسپارند (بسیار امن).

فایروالهای Next-Generation Firewalls

فایروالهای NGFW فناوریهای سنتی فایروالها را با قابلیتهای اضافی مانند بازرسی ترافیک رمزگذاری شده، سیستمهای پیشگیری از نفوذ (IPS)، آنتیویروس و موارد دیگر ترکیب میکنند. قابل توجهترین ویژگی این فایروالها بازرسی بستههای عمیق (DPI) است. درحالی که فایروالهای اولیه فقط به هدر بسته نگاه میکنند، ویژگی DPI بستهها را در درون بسته خود بررسی میکند و به کاربران این امکان را میدهد تا بستههای دادههای مخرب را به طور مؤثر شناسایی، طبقه بندی یا متوقف کنند.

فایروالهای Proxy Firewall

فایروالهای Proxy ترافیک شبکه را در سطح برنامهها فیلتر میکنند. بر خلاف Firewallهای پایهای، فایروالهای Proxy به عنوان واسطهای بین دو سیستم انتهایی عمل میکنند. کلاینت باید درخواستی را به فایروال ارسال کند، این درخواست در فایروال در برابر مجموعهای از قوانین امنیتی ارزیابی شود و سپس مجاز یا مسدود میشود. قابل توجهترین ویژگی فایروالهایProxy، رصد پروتکلهای لایه 7 مانند http و ftp میباشد و از هر دو حالت stateful و DPI برای شناسایی ترافیک مخرب استفاده میکند.

فایروالهای Network Address Translation

فایروالهای NAT به چندین دستگاه با آدرس شبکه مستقل اجازه میدهد تا با استفاده از یک آدرس IP واحد به اینترنت متصل شوند و آدرسهای IP شخصی را مخفی نگه دارند. در نتیجه، مهاجمین که یک شبکه را برای آدرسهای IP اسکن میکنند، نمی توانند جزئیات خاصی را ضبط کنند و به طبع آن، امنیت بیشتری را در برابر حملات فراهم میکنند. فایروالهای NAT شبیه به فایروالهای پروکسی هستند زیرا به عنوان واسطه بین گروهی از رایانهها و ترافیک خارج از کشور عمل میکنند.

“فایروالهای stateful بستهها را مستقل از یکدیگر بررسی میکنند و فاقد زمینه هستند (تارگت مناسب برای هکرها). اما فایروالهای stateless اطلاعات مربوط به بستههای قبلی منتقل شده را نیز به خاطر میسپارند (بسیار امن).”

در اینجا تفاوت stateful و stateless جابجا گفته شده است. لطفا اصلاح کنید.

سلام. ممنون از تذکرتون. اصلاح شد.