امنیت اطلاعات

-

چگونه Fortinet Secure SD-WAN ارتباط بین شعبههای یک سازمان را بهبود میبخشد؟

رشد پیوستهی هر سازمان، به خصوص سازمانهای حوزهی خدمات مالی، به چشمانداز و مسیری بستگی دارد که برای گسترش فرصتهای کسبوکار خود در نظر میگیرد. با گسترش کسبوکار اولین نیازی که به وجود میآید، نیاز به پیادهسازی راهکارهایی است که بتوانند ضمن پشتیبانی از نرمافزارهای حیاتی کسبوکار که به سرعت در حال مهاجرت به بستر ابری هستند، بتوانند امنیت سیستمها…

بیشتر بخوانید » -

۱۰ ابزار برتر SIEM | به همراه ویدیو آموزشی

SIEM به معنای اطلاعات امنیت و مدیریت رویداد است. ابزارهای SIEM هشدارهای امنیتی ایجادشده توسط برنامهها و سختافزارهای شبکه را به صورت بلادرنگ تحلیل میکنند. اصطلاح SIEM به بازهی متنوعی از بستههای نرمافزاری مانند سیستمهای مدیریت گزارش، سیستمهای مدیریت رویدادهای امنیتی، سیستمهای مدیریت اطلاعات امنیت و سیستمهای محاسبهی همبستگی رویدادهای امنیتی اطلاق میشود. بیشتر اوقات تمام این قابلیتها با هم…

بیشتر بخوانید » -

نکات کلیدی جهت امنیت اطلاعات در شرایط دورکاری

به خاطر همهگیری جهانی بیماری کرونا، تقریباً دو سوم شرکتها و سازمانها بیش از نیمی از کارکنان خود را به دورکاری فرستادهاند. برای مثال در آمریکا شصت و دو درصد شاغلان گفتهاند که حین این بحران از منزل کار میکردهاند و از سیزدهم مارس تا دوم آپریل سال ۲۰۲۰ تعداد کارکنان دورکار دو برابر شده است، ضمن این که این…

بیشتر بخوانید » -

۶ توصیه به سازمانها برای تامین امنیت دادهها

طی دههی گذشته با دیجیتالیشدن روزافزون تمام بخشهای صنعت، دادهها و بهخصوص دادههای حساس تبدیل به داراییهای باارزشی شدهاند که هم توجه مجرمان سایبری و هم قانونگذاران را به خود جلب کردهاند. سازمانها که اطلاعات شخصی کارکنان و مشتریان را جمعآوری میکنند، تبدیل به اهدافی جذاب برای حملات سایبری شدهاند و همچنین به خاطر گردش مالی بالای این حملات، به…

بیشتر بخوانید » -

WAF پیشرفتهی F5

حملههای تحت وب اصلیترین دلیل نفوذهای اطلاعاتی هستند. با وجود تلاشهای صورتگرفته برای ایمنسازی برنامههای کاربردی و در نظر گرفتن فرایندهایی برای مدیریت بستههای اصلاحی، همچنان نیمی از نرمافزارها در تمام ساعات شبانهروز نسبت به حملات آسیبپذیر هستند. فایروالهای برنامهی تحت وب (WAF) با از بین بردن آسیبپذیریها و متوقفکردن حملات، برنامههای شما را در مقابل نفوذهای اطلاعاتی حفاظت میکنند.…

بیشتر بخوانید » -

DNS cache poisoning و جعل DNS چیست؟

تعریف جعل و DNS Poisoning مسموم کردن و جعل سامانه نام دامنه (DNS: Domain Name System) نوعی از حملات سایبری هستند که با تمرکز بر آسیبپذیریهای سرور DNS و بهرهگیری از آنها، ترافیک را از سرورهای اصلی به سرورهای ناامن هدایت میکنند. زمانی که به یک صفحهی جعلی منتقل میشوید، با وجود این که فقط خودتان میتوانید جلوی بروز خطر…

بیشتر بخوانید » -

۷ مورد از بهترین راهکارهای مدیریت هویت و دسترسی

مدیریت هویت و دسترسی (Identity and Access Management) در فناوری اطلاعات، به تعریف و مدیریت نقشها و امتیازات دسترسی کاربران شبکههای شخصی و شرایطی گفته میشود. این کاربران ممکن است مشتری (مدیریت هویت مشتری) یا کارمند باشند (مدیریت هویت کارکنان). هدف اصلی سیستمهای IAM یک هویت دیجیتالی در هر فرد است. پس از ایجاد هویت دیجیتال ، باید در چرخه…

بیشتر بخوانید » -

نقطه ضعف ناشی از احراز هویت، در برخی محصولات “سیسکو”

سیسکو خبر یک نقطه ضعف ناشی از احراز هویت پیشفرض (CVE-2020-3446) را منتشر کرده که برخی از پیکربندیهای محصولات سری ENCS 5400-W و سری CSP 5000-W این شرکت را آسیبپذیر میکند. سیسکو یک نقطه ضعف بحرانی ناشی از احراز هویت پیشفرض را از بین برده که برخی از پیکربندیهای سریهای ENCS 5400-W و CSP 5000-W این شرکت را آسیبپذیر میکرده…

بیشتر بخوانید » -

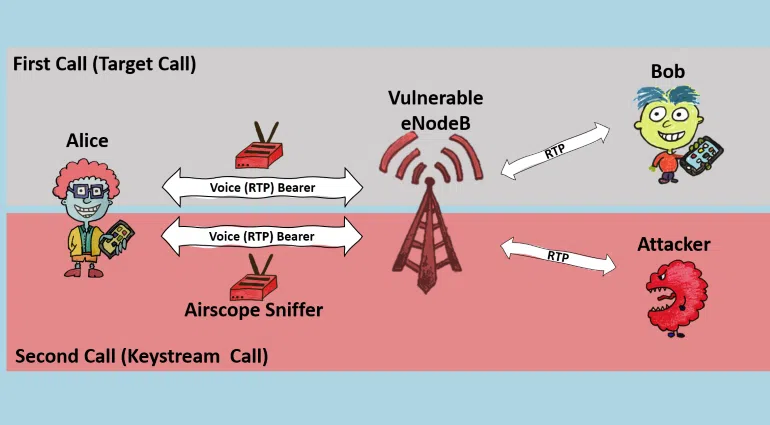

حمله ReVoLTE به هکرها اجازه میدهد تماسهای تلفنی را شنود کنند

یک حمله جدید، هکرها را قادر میسازد رمزگذاری انتقال صدا بر بستر LTE را رمزگشایی کرده و در تماسهای تلفنی جاسوسی کنند تیمی متشکل از محققان دانشگاهی – که پیش از این نیز در سال جاری به خاطر پرده برداری از مشکلات امنیتی جدی در شبکههای ۴G LTE و ۵G، به سرخط اخبار راه پیدا کرده بودند- امروز حملهای جدید…

بیشتر بخوانید » -

حملهی Brute Force چیست؟

حملهی بروتفورس یا همان “جستوجوی فراگیر” از آزمون و خطا برای حدسزدن اطلاعات ورود، کلیدهای رمزگذاریشده، یا برای یافتن یک صفحهی وب پنهانشده استفاده میکند. هکرها با امید رسیدن به حدس صحیح، تمامی ترکیبهای ممکن را یکییکی استفاده میکنند. این حملات با استفاده از «brute force» انجام میشوند، به این معنا که از روشهای به شدت قوی در تلاش برای…

بیشتر بخوانید »